Mise a jour le 23/06/2022

Les stratégies de groupe ou GPO (Group Policies Object) permettent de configurer des restrictions d’utilisation de Windows ou des paramètres à appliquer soit sur un ordinateur soit sur un utilisateur.

Une Unité Organisationnelle « OU » ou Unité d’Organisation est un conteneur dans un domaine Microsoft Active Directory qui peut contenir des utilisateurs, des groupes et des ordinateurs.

1 – Intégrer GPO Windows 10 ou 8.1 au Serveur 2008 R2, 2012 R2, 2016 ou 2019

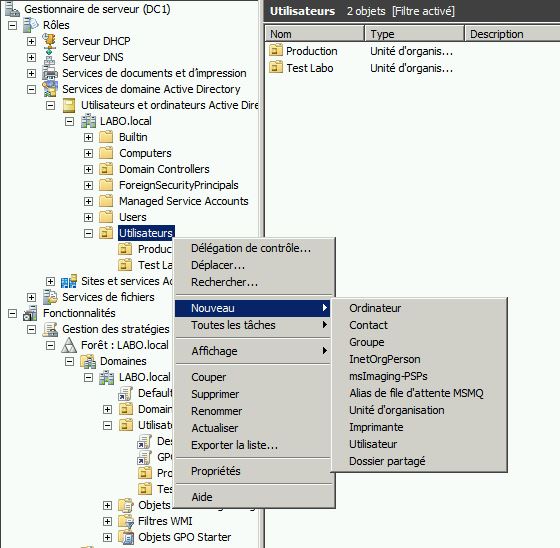

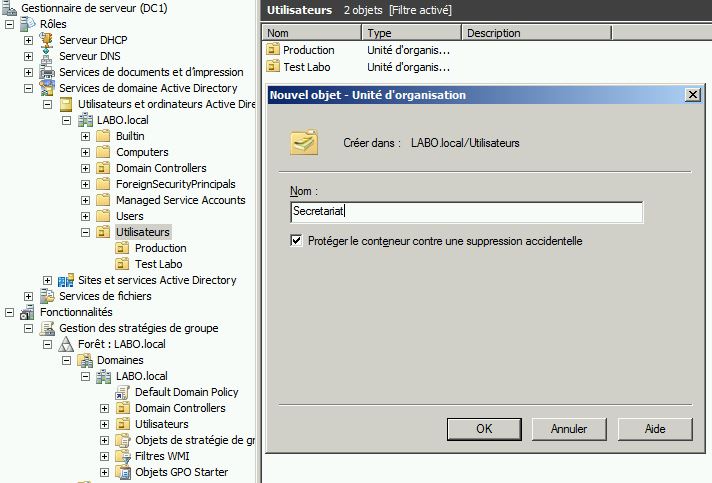

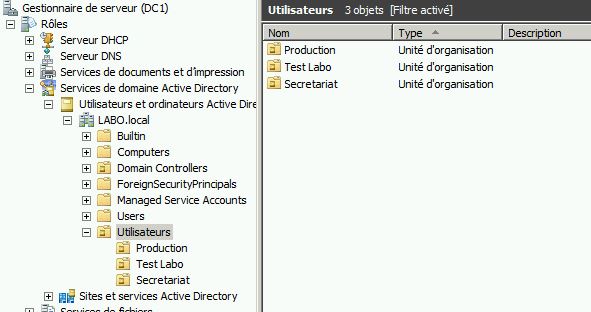

2 – Création des OU (unités d’organisation) sur le Serveur Contrôleur de Domaine Active Directory :

Elles contiendront les Ordinateurs et Utilisateurs du Domaine (en fonction de votre arborescence).

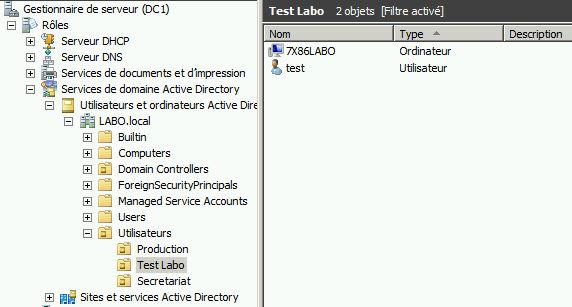

Note : les Ordinateurs se trouvent dans l’OU « Computers » une fois joints au Domaine

- Gestionnaire de Serveur > Outils : Utilisateurs et Ordinateurs Active Directory

Faire glisser les utilisateurs (lorsqu’ils seront créés) et Ordinateurs dans votre « OU » (unité d’organisation) car les Stratégies GPO s’appliquent a l’Utilisateur et a l’Ordinateur !

Note : les objets Utilisateurs et Ordinateurs doivent être présents dans une « OU » pour qu’une GPO s’applique.

Important : En créant une GPO au niveau de l’OU (unité d’organisation) « Utilisateurs », elle sera appliquée au groupe « Utilisateurs », ainsi qu’aux 3 unités d’organisations « Production », « Test Labo » et « Secretariat ». Et donc aux « Ordinateurs » et « Utilisateurs » qu’elles contiennent.

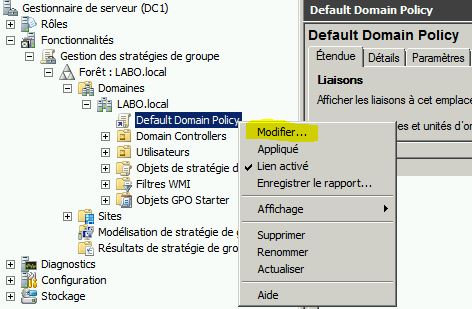

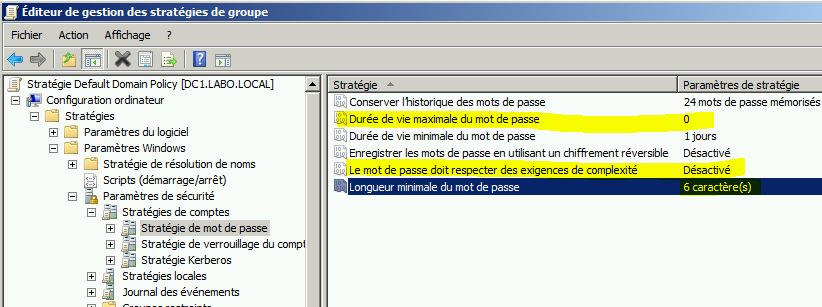

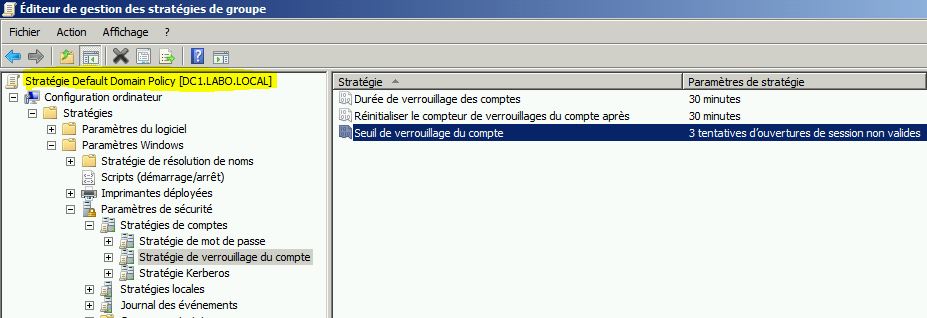

3 – GPO de base à paramétrer > Modification de la GPO « Default Domain Policy »

- Gestionnaire de Serveur > Outils : Gestion des Stratégies de Groupe

Modifier la Stratégie de mot de passe (Paramétrer les restrictions selon les critères de sécurités de votre entreprise)

Modifier la stratégie de verrouillage du compte (régler selon les critères de sécurités de votre entreprise)

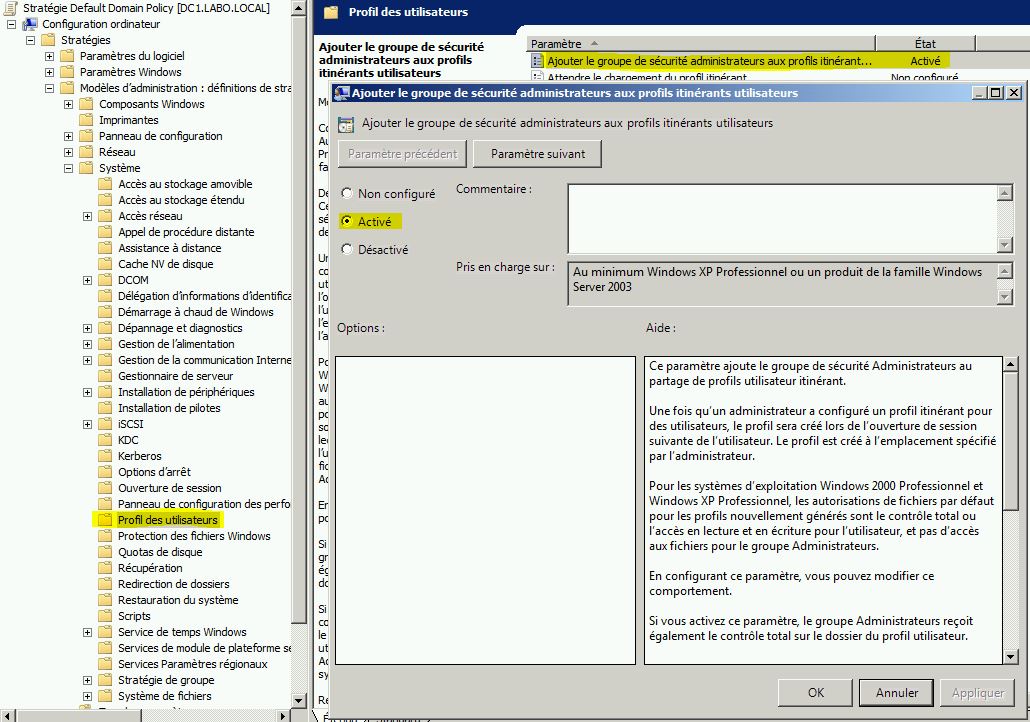

Activer : Ajouter le groupe de sécurité Administrateurs aux Profils Itinérants Utilisateurs

Activer : Ne pas ouvrir de session pour les utilisateurs avec des profils temporaires

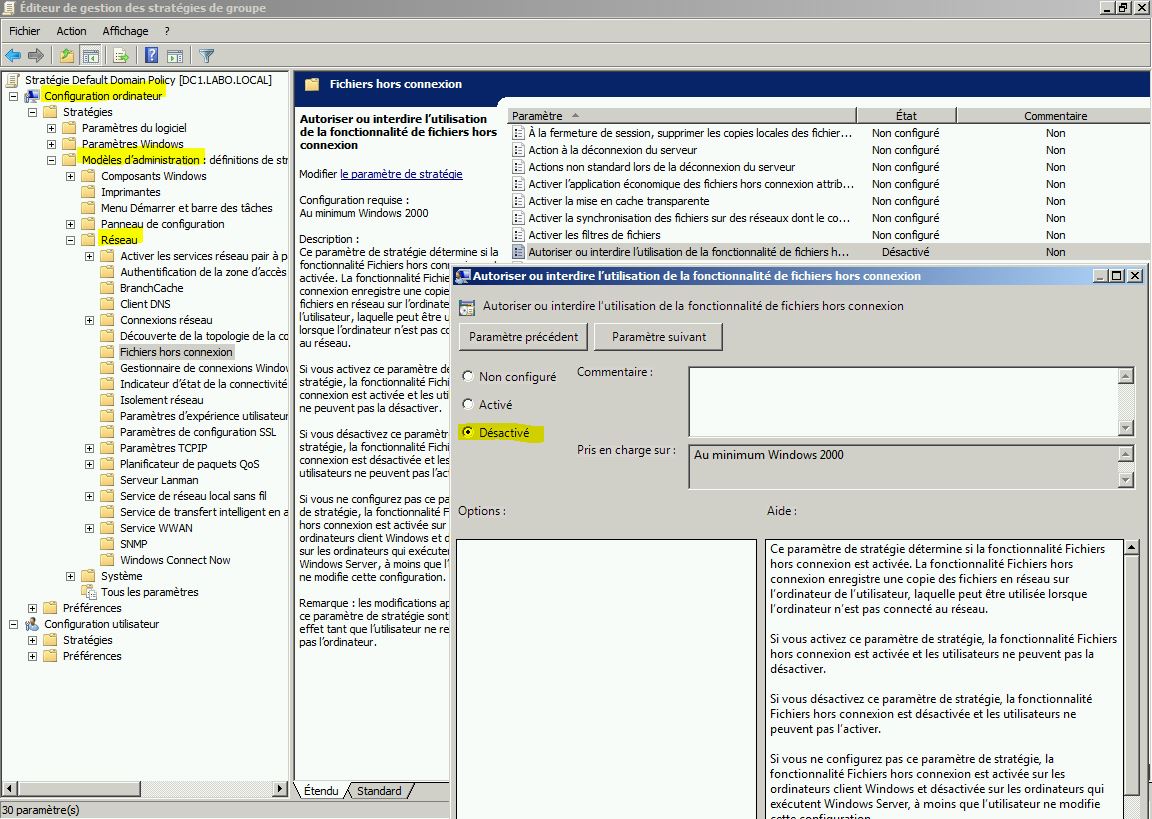

Désactiver : Autoriser ou interdire l’utilisation de la fonctionnalité de Fichiers Hors Connexion :

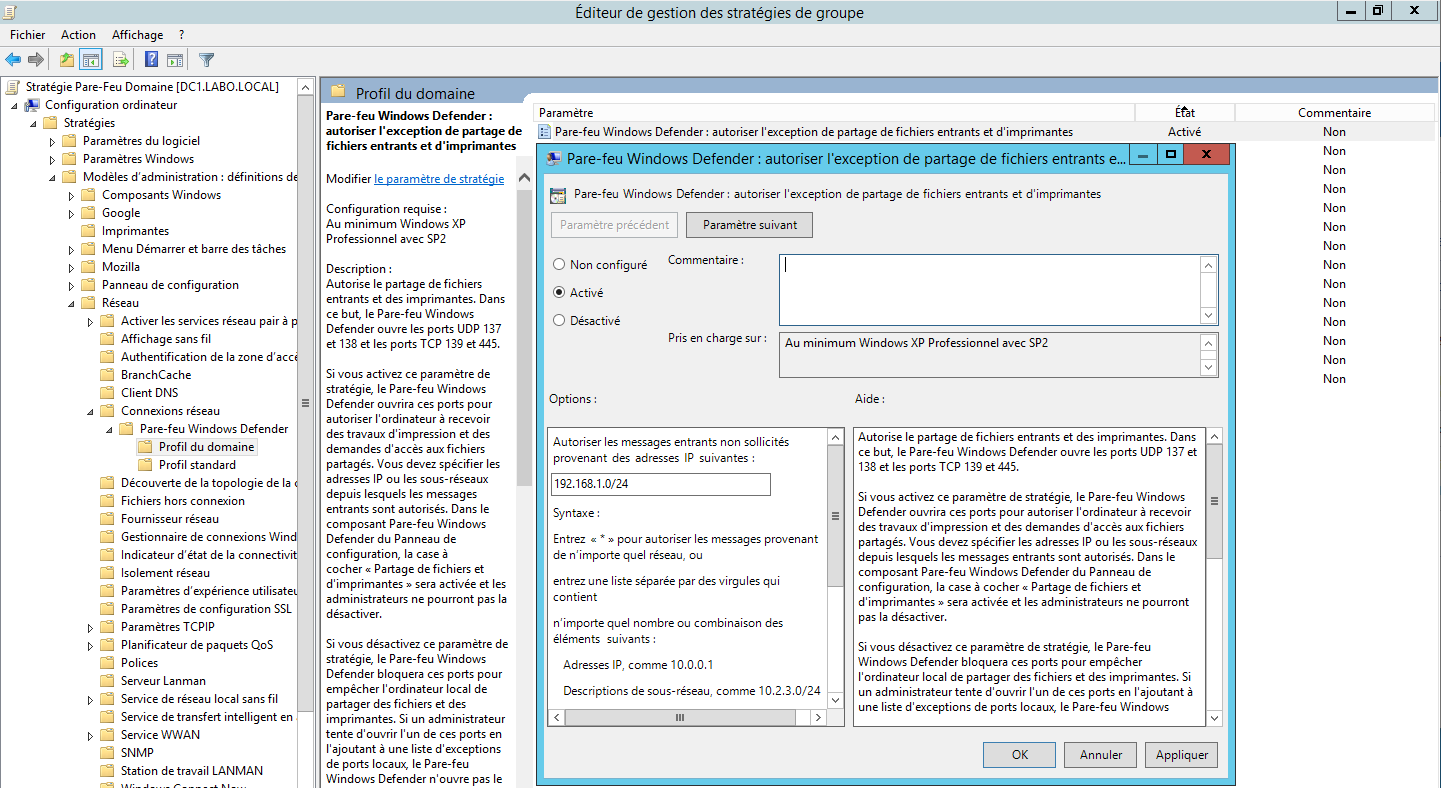

Pare-feu Windows Defender – Profil du Domaine : autoriser l’exception de partage de fichiers entrants et d’imprimantes :

Activez et Indiquez la description de votre sous réseau au format CIDR : 192.168.1.0/24

Information : Autorise le Bureau a Distance, l’Assistance, le partage administratif c$ ; d$ …

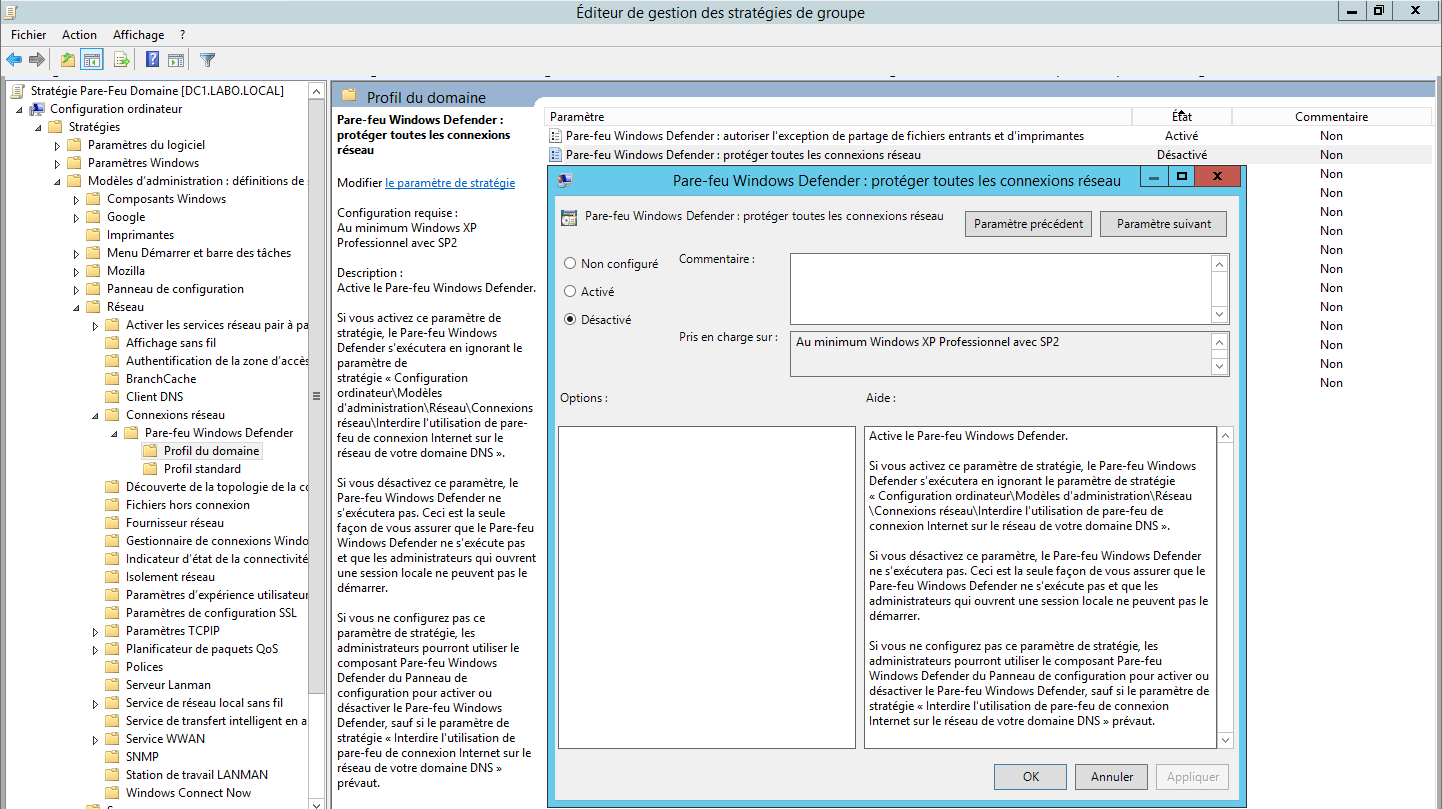

Facultatif : Désactiver : Pare-feu Windows Defender – Profil du Domaine : protéger toutes les connexions réseau

Note : A désactiver si vous rencontrez des problèmes d’accès a des applications Métiers, Full Web, autres …

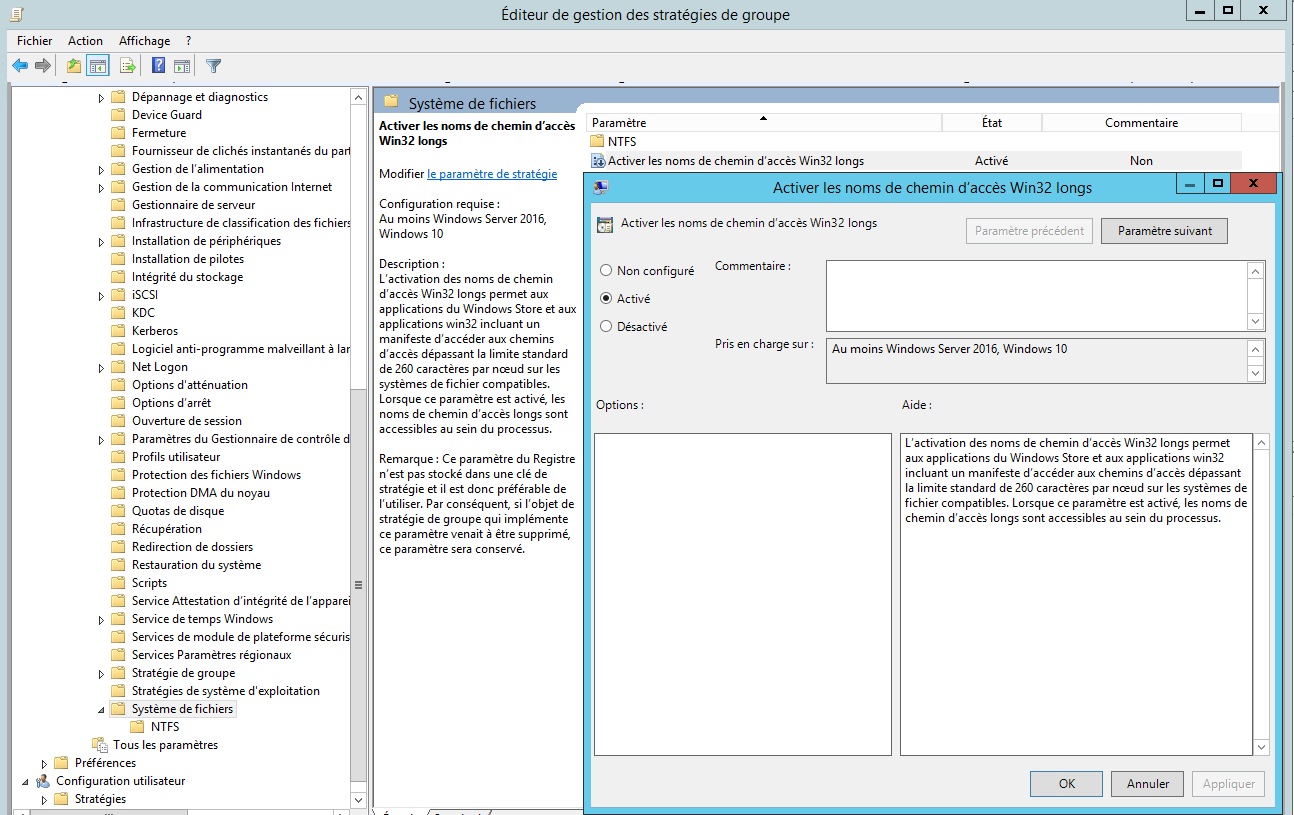

Activer les noms de chemin d’accès Win32 longs (modifier la limite de longueur de chemin de 256 caractères par défaut (MAX_PATH) sous Windows 10)

Configuration de l’ordinateur > Modèles d’administration > Système > Système de fichiers

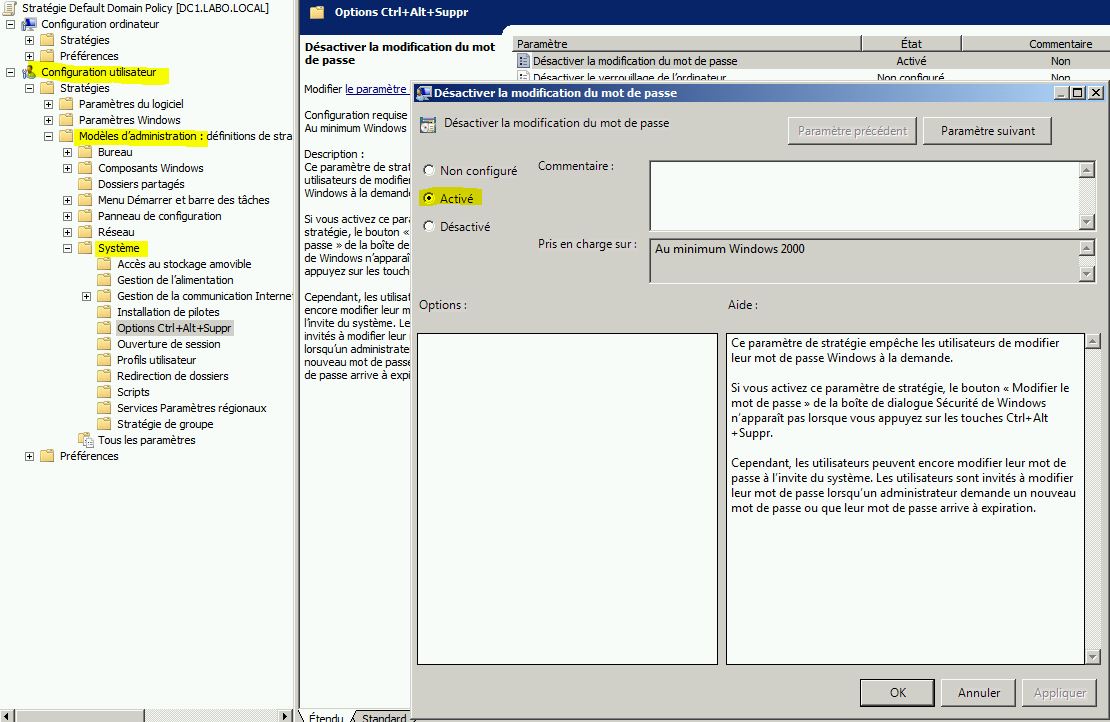

Empêcher les utilisateurs de modifier leurs mot de passe (s’ils n’y sont pas invités)

Vous pouvez configurer Windows de façon à autoriser les utilisateurs à modifier leurs mots de passe uniquement lorsque le système d’exploitation les y invite. Pour empêcher les utilisateurs de modifier leurs mots de passe (sauf lorsque cela est nécessaire), désactivez l’option Modifier le mot de passe de la boîte de dialogue Sécurité de Windows qui apparaît lorsque vous appuyez sur CTRL+ALT+SUPPRESSION.

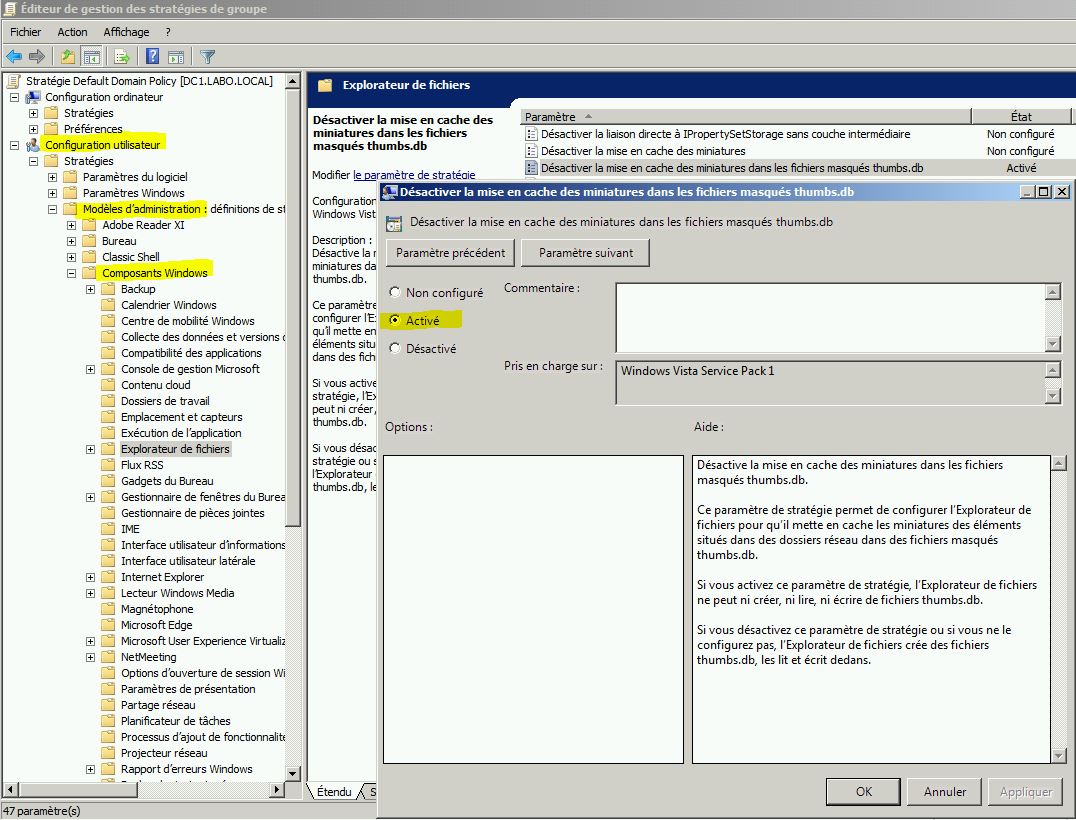

Désactiver la mise en cache des miniatures dans les fichiers masqués thumbs.db sur le réseau :

Configuration des Mises a Jour Automatique

Suivez le guide : GPO WSUS – Configuration des Mises a Jour Automatique

Configuration des Stratégies pour Windows 8.1 et Windows 10 …

Suivez le guide : GPO – Stratégies pour Windows 8.1 et Windows 10

Configuration des Utilisateurs avec Profils Itinérants

Suivez le guide : Créer et configurer des Utilisateurs avec profils itinerants dans Active Directory