Pour accéder à des programmes RemoteApp d’un Serveur Bureau a Distance RDS 2012R2 2016 ou 2019, il faut les intégrer directement dans Windows grâce aux « connexions distantes » disponibles dans le panneau de configuration des versions clientes de Windows.

Important : Pour le bon fonctionnement, vous devez sécuriser votre serveur RDS avec un certificat valide émanant d’une autorité de certification (racine) de confiance !

Nous allons utiliser notre propre autorité de certification et importer le certificat dans le magasin de certificats des PCs clients. Sinon, le certificat ne sera pas considéré comme valide.

Pour ce tuto, le rôle « Services Bureau a distance » est installé et configuré sur un Serveur Membre du Domaine, nommé « RDS10 »

Le Serveur Contrôleur de Domaine Active Directory se nomme « DC1 »

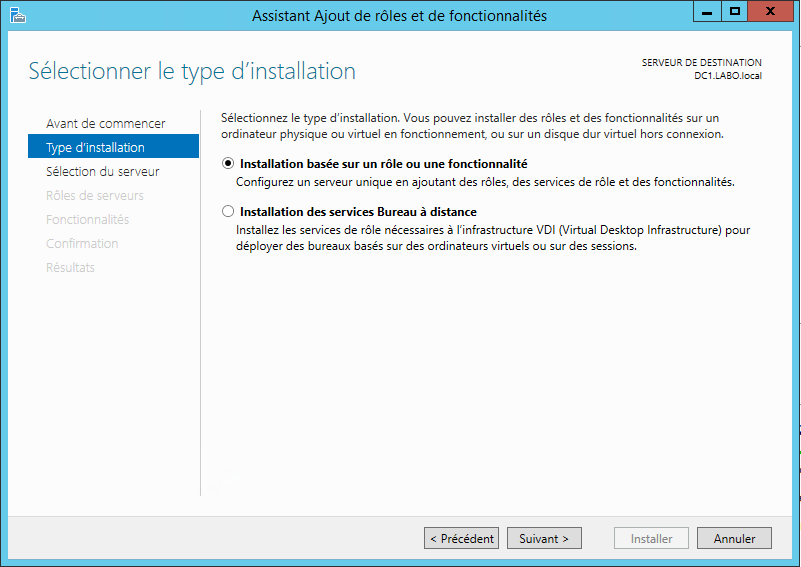

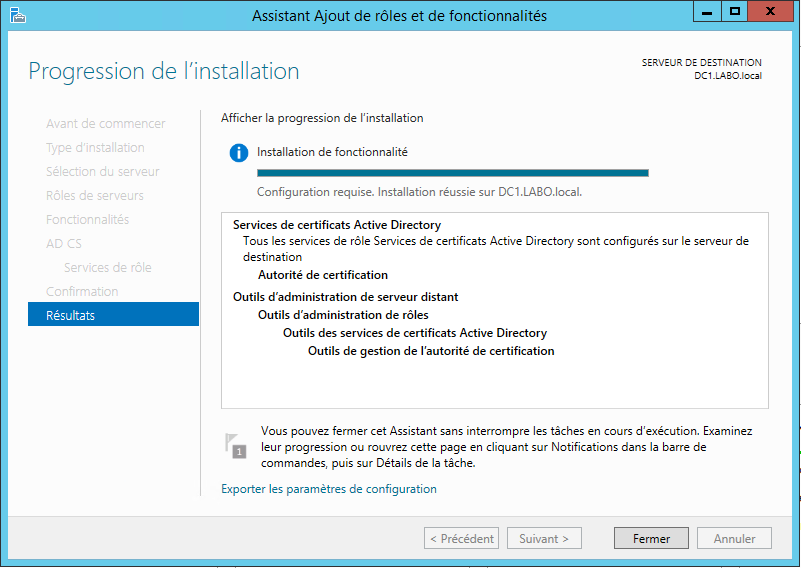

Sur le Serveur Contrôleur de Domaine Active Directory (DC1) – Rôles et fonctionnalités : Ajouter le rôle « Services de certificats«

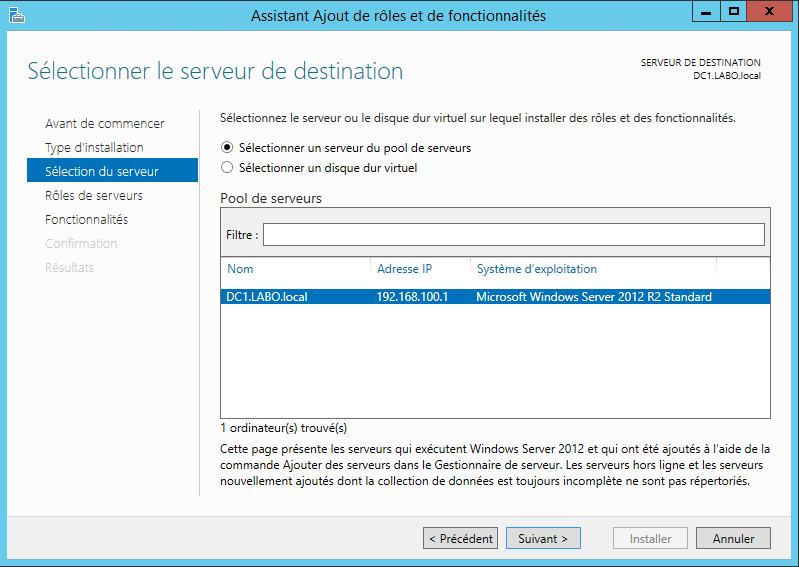

Sélectionnez le serveur de destination.

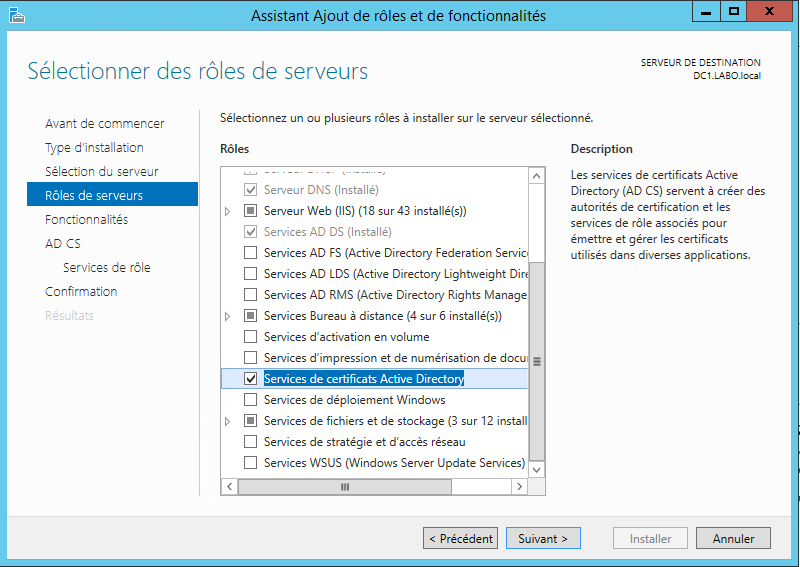

Cochez la case « Services de certificats Active Directory » (AD CS).

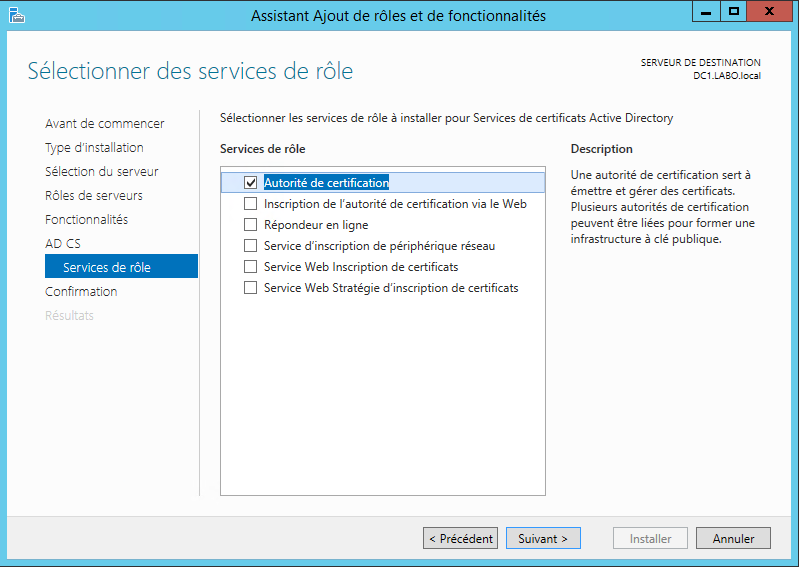

Cochez la case « Autorité de certification ».

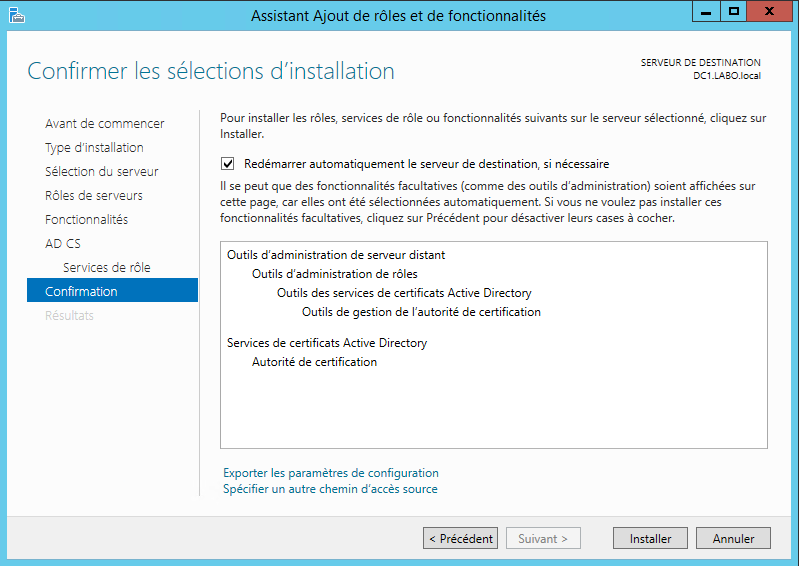

Cochez la case « Redémarrer automatiquement … » et cliquez sur « Installer ».

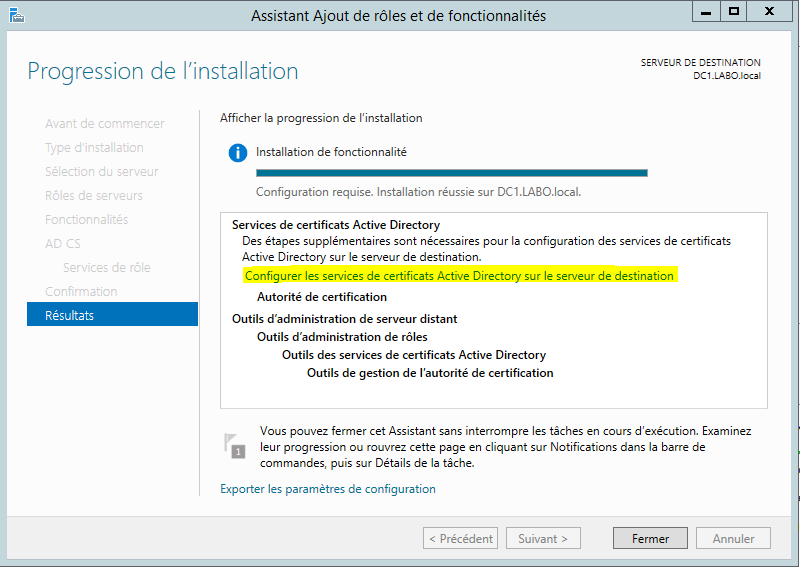

Une fois l’installation terminée, cliquez sur le lien « Configurer les services de certificats Active Directory sur le serveur de destination« .

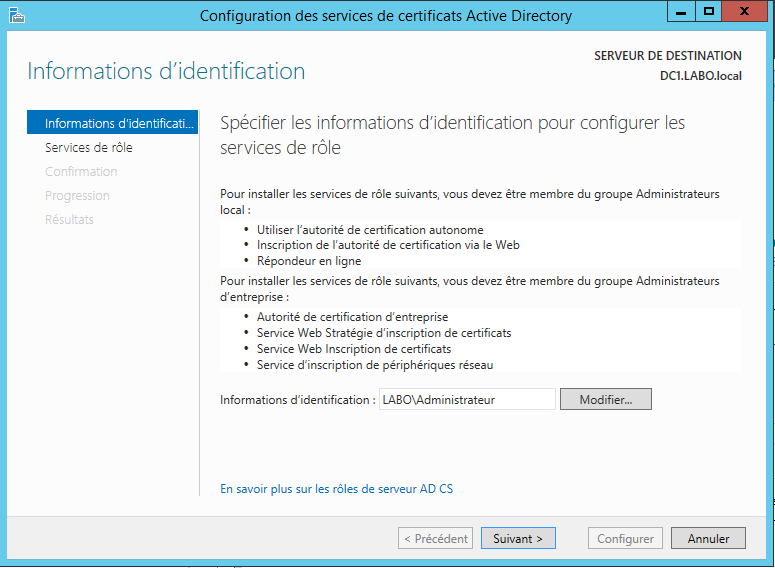

La fenêtre « Configuration des services de certificats Active Directory » s’affiche.

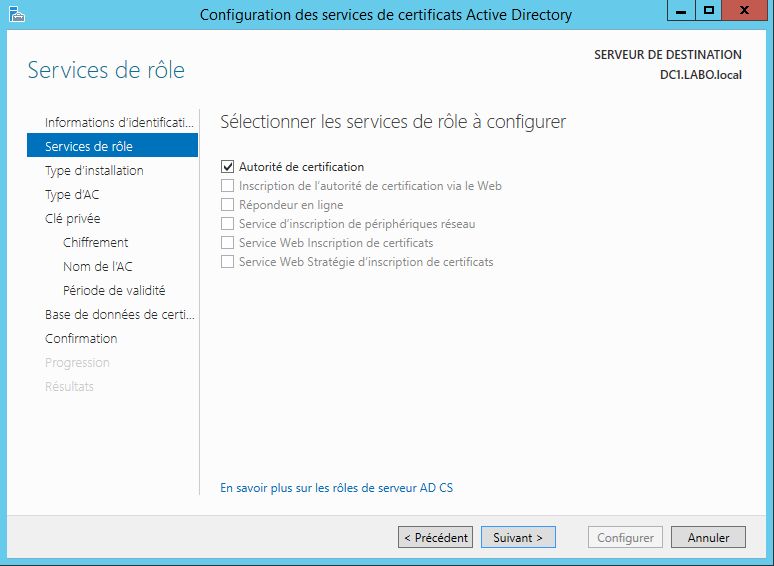

Cochez la case « Autorité de certification » pour configurer ce rôle.

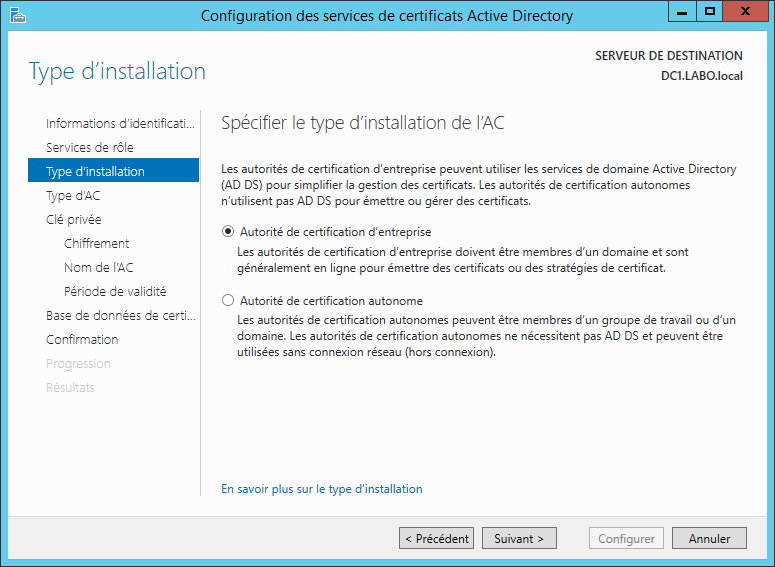

Sélectionnez « Autorité de certification d’entreprise ».

Note : Si cette case est grisée, c’est que ce serveur n’est pas membre d’un Active Directory.

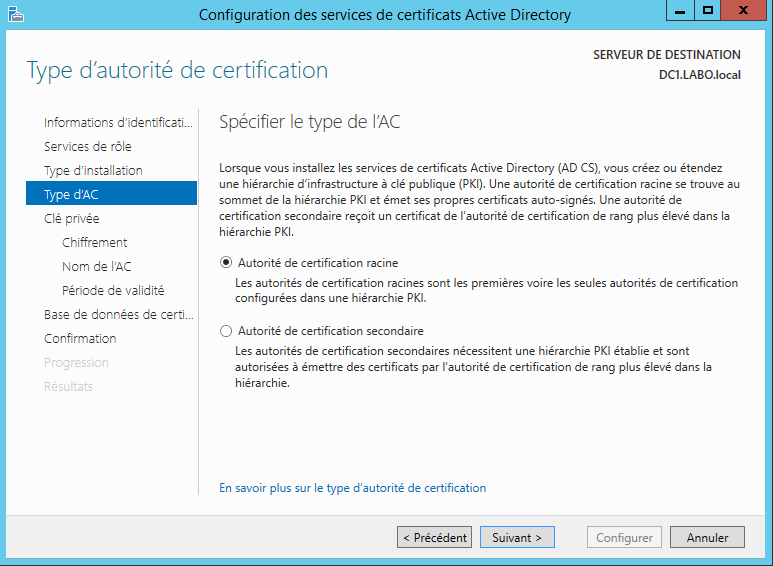

Sélectionnez « Autorité de certification racine » car notre autorité ne sera pas dépendante d’une autre.

Informations concernant ces 2 types d’autorités :

– Par exemple, Google a créé une autorité de certification secondaire car il a fait signer le certificat de son autorité par « GeoTrust ». Geotrust a fait signer son propre certificat d’autorité par « Equifax Secure CA ». Et étant donné que le certificat de « Equifax Secure CA » est présent dans la liste des autorités de confiance sous Windows, l’autorité de certification de Google est donc valide ainsi que ses certificats.

– Dans notre cas, nous ne dépendrons d’aucune autorité de certification et nous devons donc distribuer notre certificat aux ordinateurs clients pour que nos certificats soient considérés comme valides. Ce type d’autorité de certification est donc intéressant pour un intranet (avec de préférence un Active Directory) mais est déconseillée pour un accès public. Etant donné que notre autorité n’est pas dans les autorités de certification de confiance par défaut, les personnes du monde entier verraient un avertissement concernant nos certificats. Si vous souhaitez utiliser vos certificats pour un site web public, vous devrez achetez vos certificats séparément ou créer une autorité secondaire comme Google.

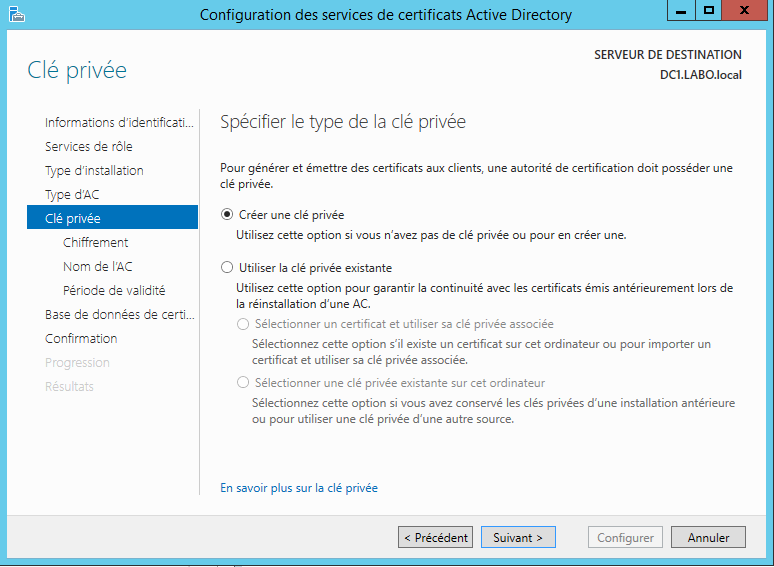

Etant donné qu’il s’agit de la première installation de notre autorité de certification, nous allons créer une nouvelle clé privée.

Le 2ème choix vous permet de choisir la clé privée venant d’une ancienne installation de votre autorité de certification et vous permettra de garantir la continuité des certificats émis antérieurement à cette nouvelle installation.

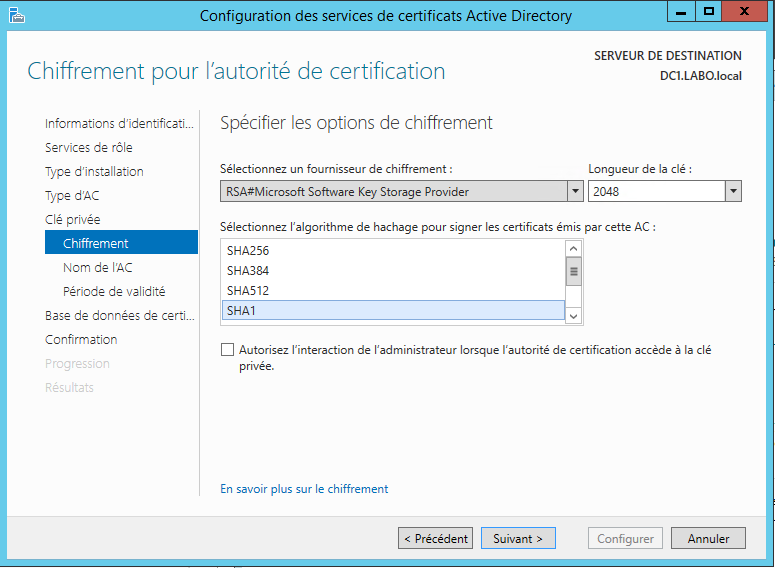

Laissez le chiffrement par défaut. Le chiffrement RSA – SHA1 est celui utilisé par Google pour ses certificats.

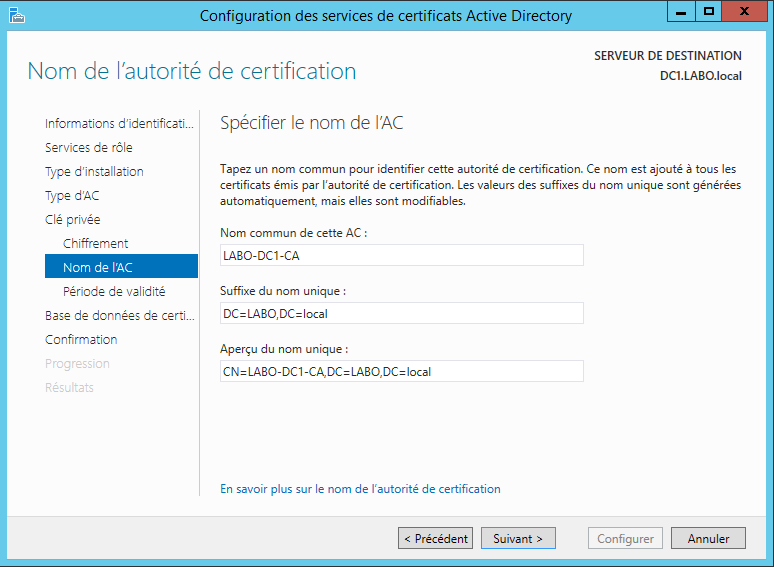

Par défaut, les valeurs sont déjà indiquées.

Lorsque vous accéderez à un site web sécurisé avec un de vos certificats, c’est ce nom commun qui s’affichera car il s’agit du vrai nom de l’autorité.

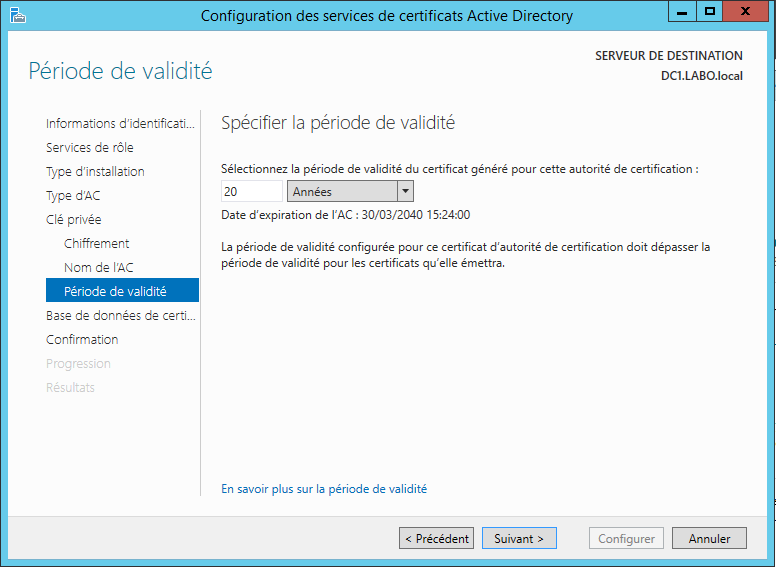

Indiquez une période de validité pour le certificat de votre autorité de certification.

Note : La période de validité configurée pour ce certificat d’autorité de certification doit dépasser la période de validité pour les certificats qu’elle émettra.

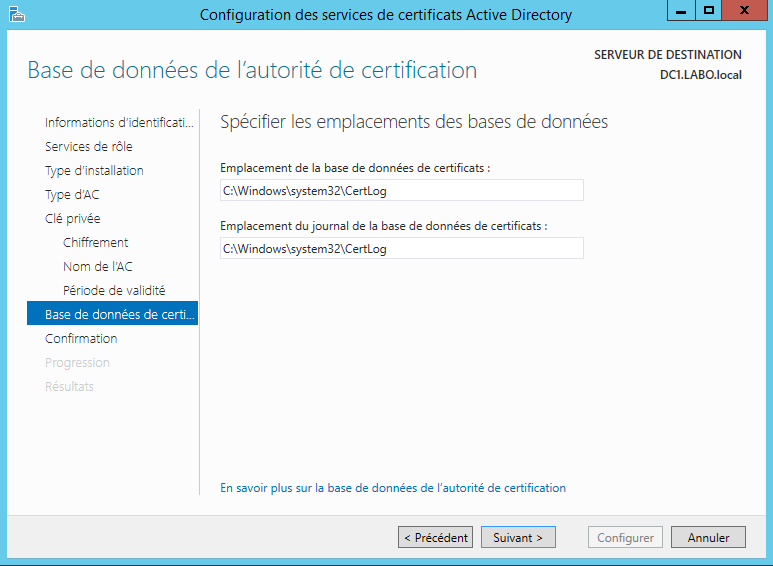

Laissez les dossiers des bases de données, par défaut.

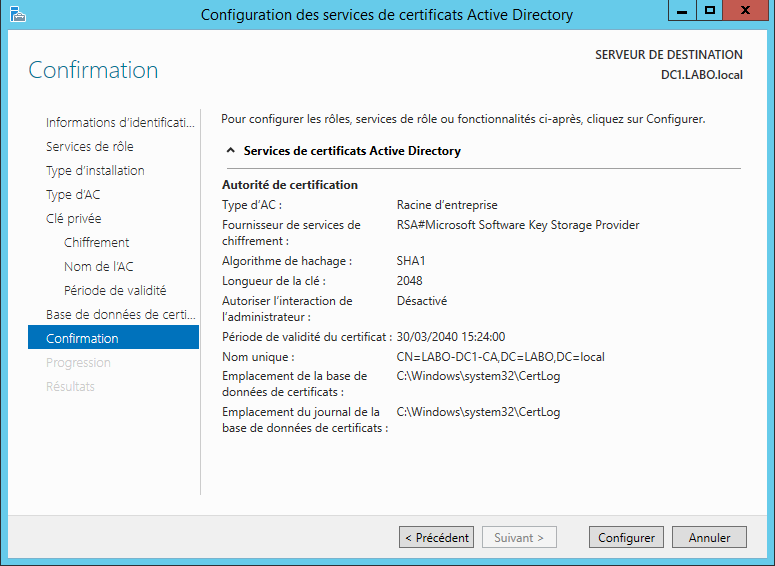

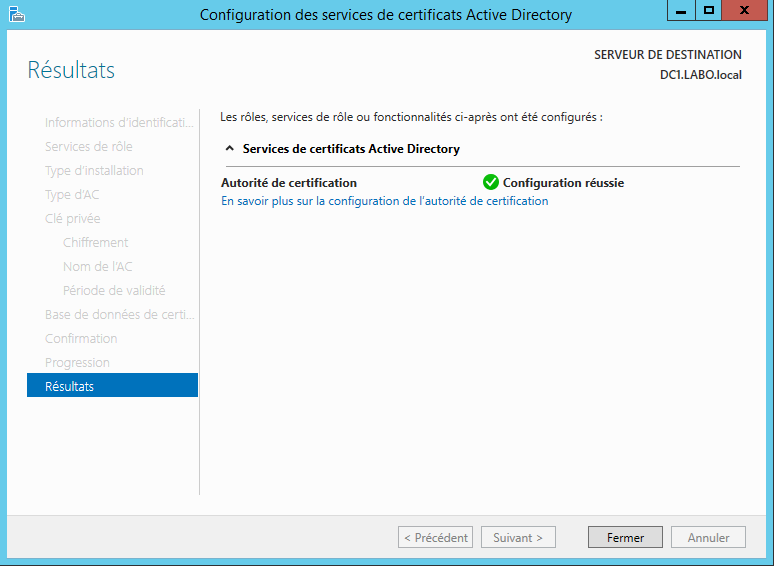

Résumé de votre configuration. Configurer

Configuration réussie. Fermer

Notre autorité de certification est maintenant installée et configurée.

Toujours sur le Serveur Contrôleur de Domaine Active Directory (DC1)

Pour distribuer notre certificat racine aux clients de l’Active Directory, nous aurons besoin de notre certificat racine.

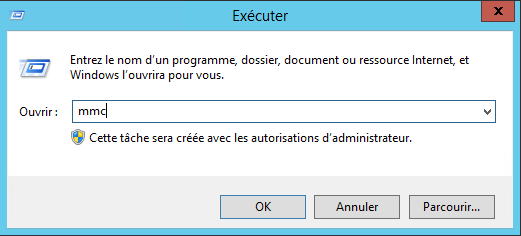

Lancer la console MMC : Démarrer, Exécuter : MMC

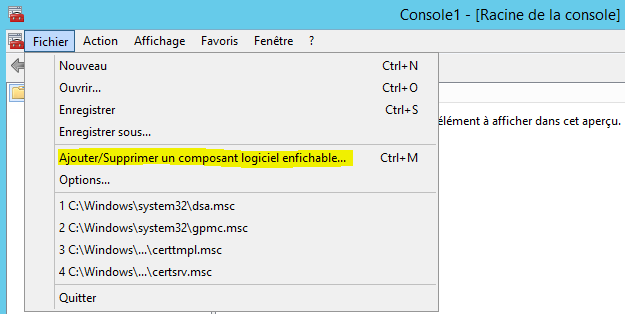

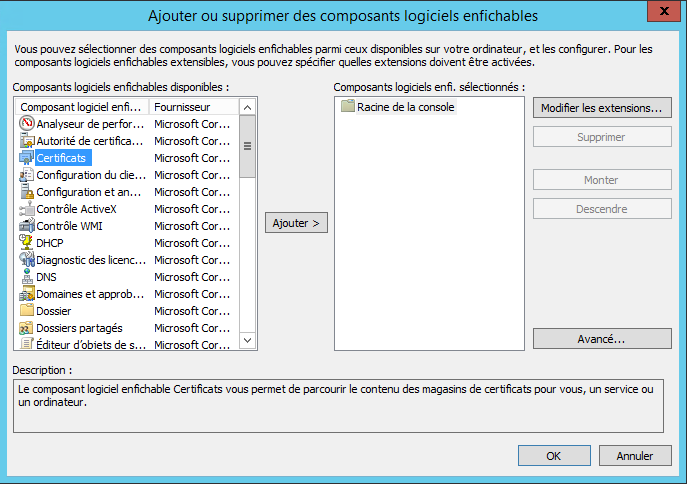

Cliquez sur le menu Fichier et sélectionnez Ajouter/Supprimer un composant logiciel enfichable

Sélectionnez Certificats dans la liste des Composants logiciels enfichables disponibles et cliquez Ajouter

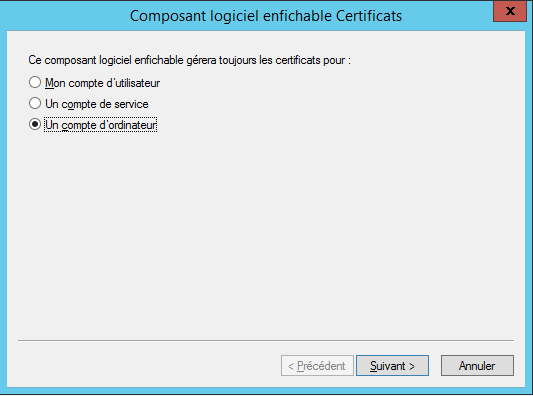

Choisissez le Compte d’Ordinateur

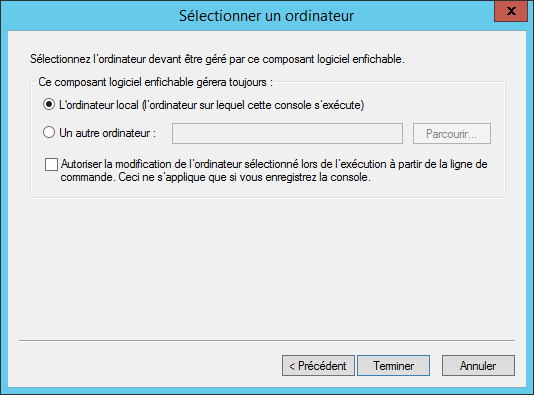

Choisissez L’ordinateur local

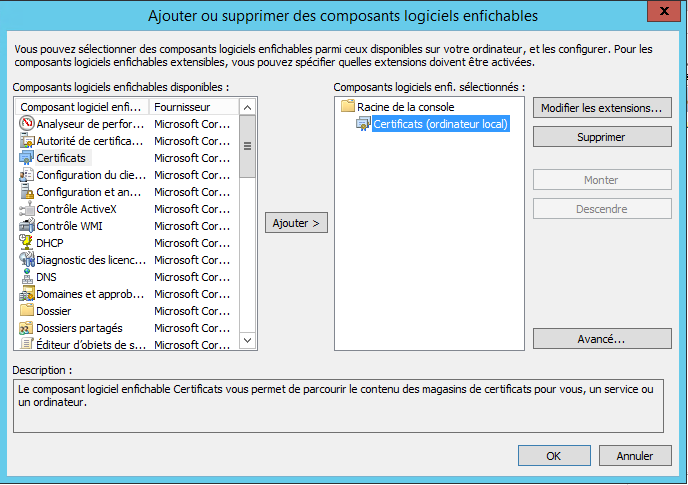

Le composant « Certificats (ordinateur local) » s’affichera dans la colonne de droite. Cliquez sur « OK ».

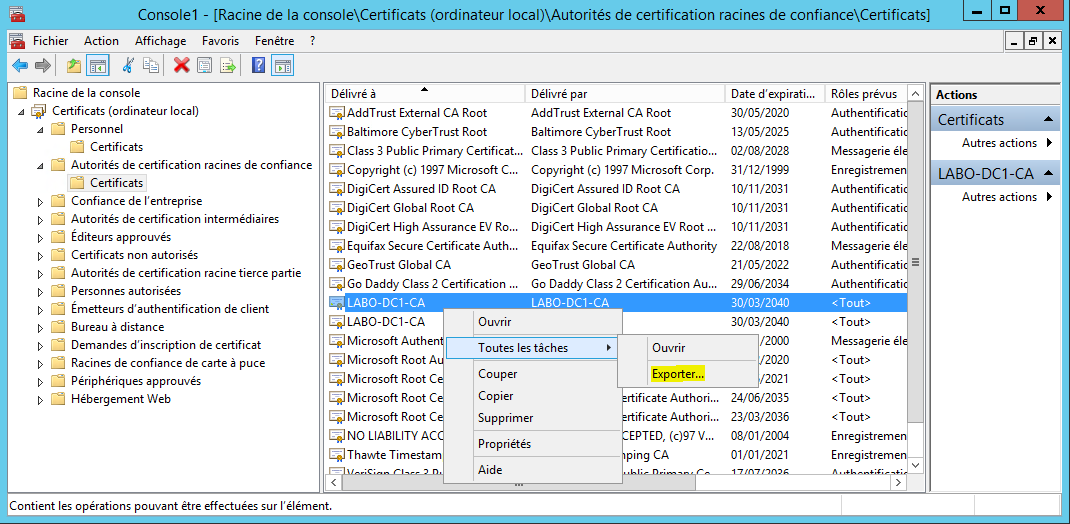

Placez-vous sur Certificats sous Autorités de certification racines de confiance

Notre certificat racine est déjà présent dans cette liste. Les certificats que nous générerons seront donc considérés comme valides par notre serveur (uniquement).

Sélectionnez le 1er qui correspond à votre autorité de certification et clic droit « Toutes les tâches, Exporter« .

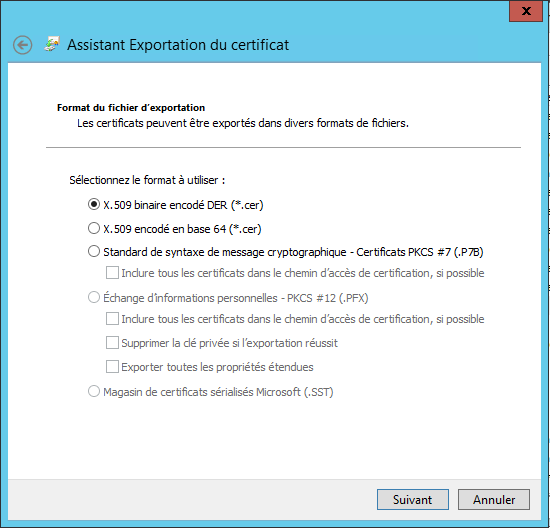

Exporter le certificat au format « X.509 binaire encodé DER (*.cer) ».

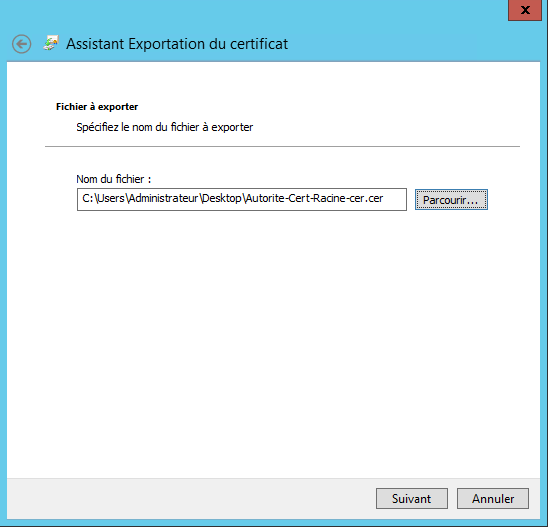

Cliquez sur « Parcourir » pour exporter votre certificat et nommez le « Autorite-Cert-Racine-cer »

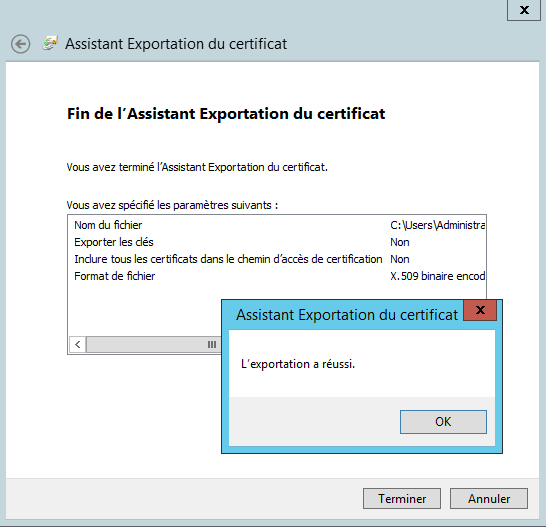

Le certificat à été exporté.

Toujours sur le Serveur Contrôleur de Domaine Active Directory (DC1)

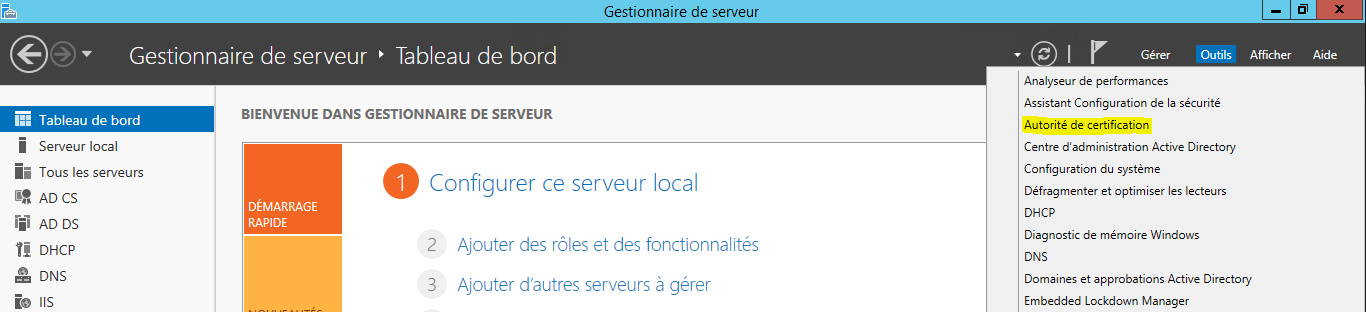

Outils et sélectionnez « Autorité de certification ».

Pour sécuriser votre serveur RDS, vous aurez besoin d’un certificat SSL possédant au moins le rôle « Authentification du serveur ».

Cela permettra à vos clients d’authentifier le serveur et donc de s’assurer qu’ils se connectent bien au bon serveur.

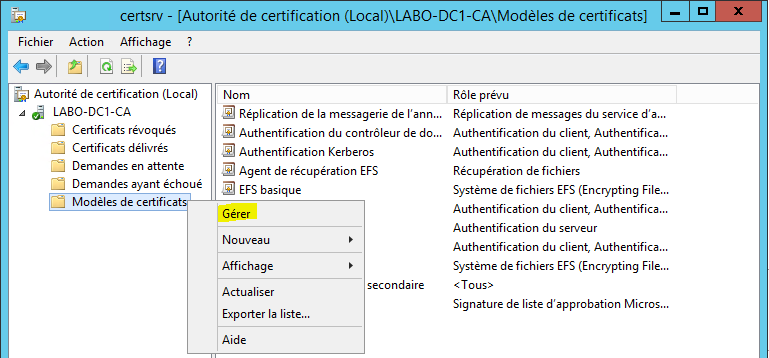

Créer un nouveau modèle de certificat : « Autorité de certification (Local) – [nom de votre autorité] » et clic droit « Gérer » sur « Modèles de certificats ».

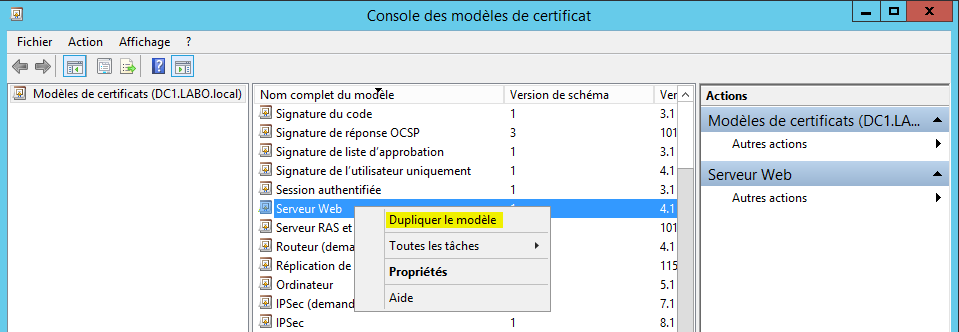

Dupliquez le modèle « Serveur Web »

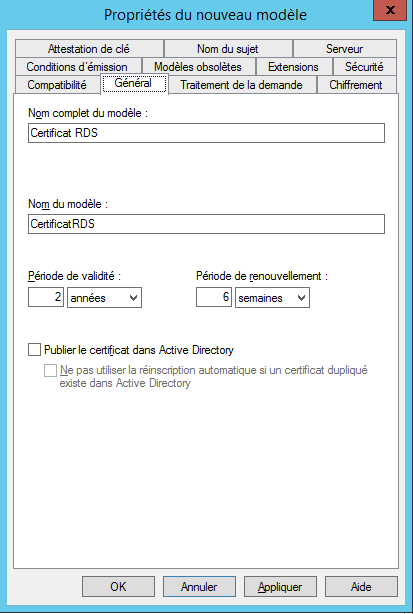

Dans l’onglet « Général », indiquez « Certificat RDS » comme nom complet du modèle et modifiez la période de validité si vous le souhaitez.

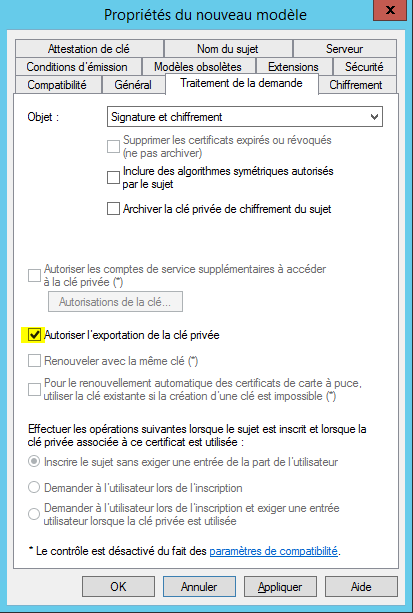

Dans l’onglet « Traitement de la demande », cochez : Autoriser l’exportation de la clé privée.

Note : cela vous permettra d’obtenir un certificat au format « .pfx » (p12) qui est requis par l’assistant de gestion des certificats du serveur RDS.

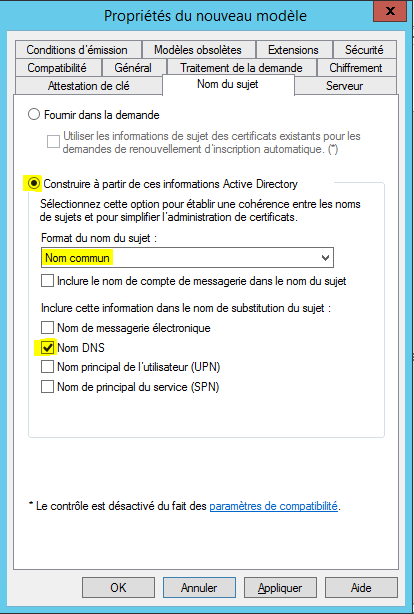

Dans l’onglet « Nom du sujet » :

- Sélectionnez : Construire à partir de ces informations Active Directory

- Format du nom du sujet : Nom commun

- Cochez uniquement : Nom DNS

Note : le certificat que vous demanderez depuis votre serveur RDS sera automatiquement valable pour le nom de votre serveur RDS.

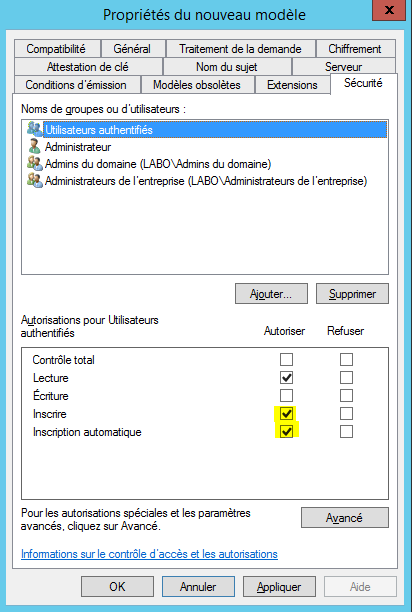

Dans l’onglet « Sécurité », autorisez les utilisateurs authentifiés à créer des certificats. Cochez « Inscrire » et « Inscription automatique ».

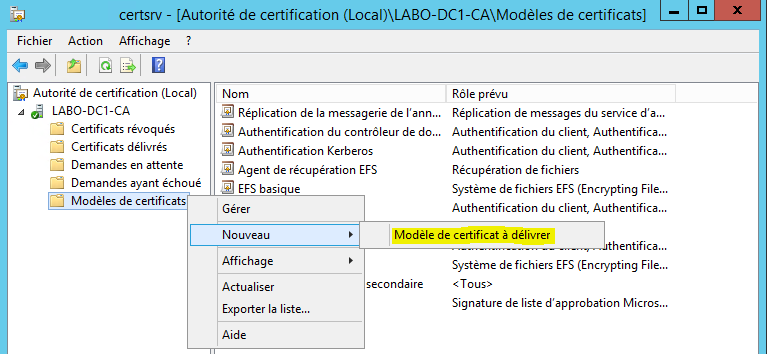

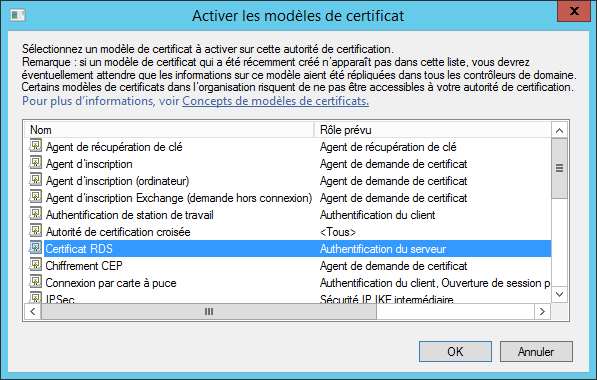

Retour sur l’autorité de certification, clic droit sur « Modèles de certificats » et sélectionnez : Nouveau – Modèle de certificat à délivrer.

Sélectionnez votre modèle « Certificat RDS » et cliquez sur OK.

Sur le Serveur Bureau a Distance RDS (RDS10)

Lancer la console MMC : Démarrer, Exécuter : MMC

Cliquez sur le menu Fichier et sélectionnez Ajouter/Supprimer un composant logiciel enfichable

Sélectionnez Certificats dans la liste des Composants logiciels enfichables disponibles et cliquez Ajouter

Choisissez le Compte d’Ordinateur

Choisissez L’ordinateur local

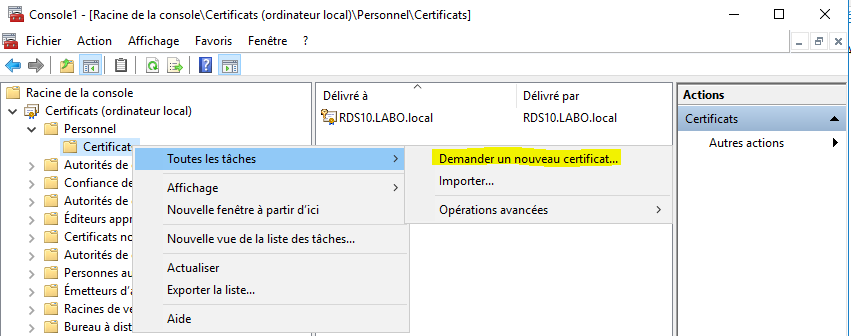

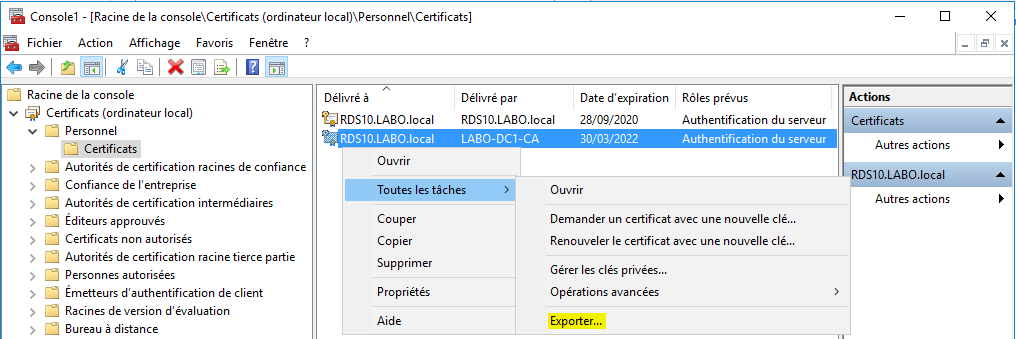

Placez-vous sur Certificats sous Personnel

Clic droit sur « Certificats » et sélectionnez : Toutes les tâches – Demander un nouveau certificat.

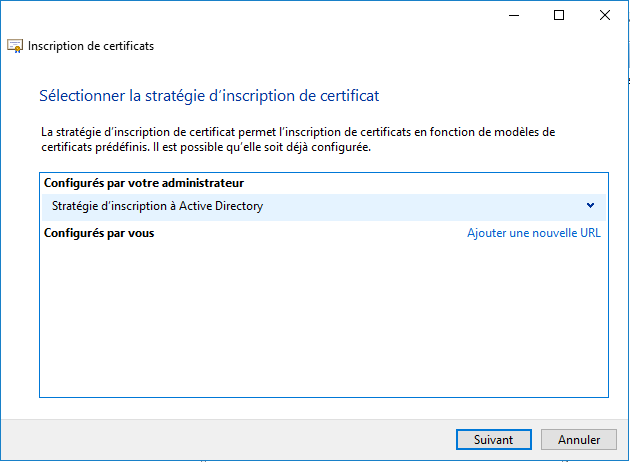

Cliquez sur Suivant.

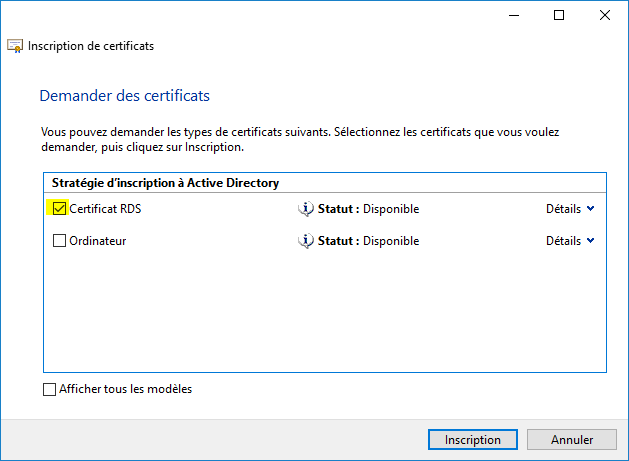

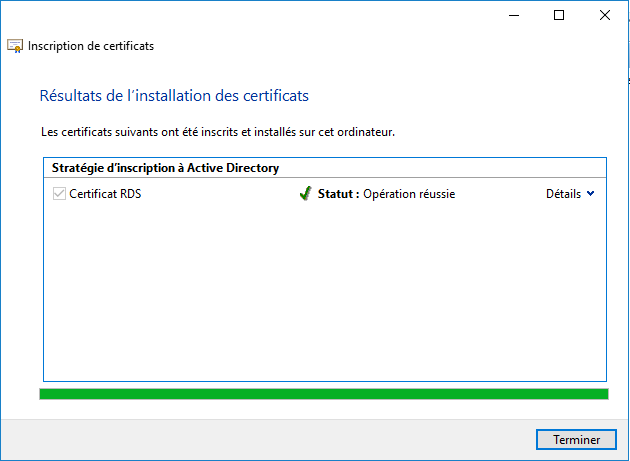

Cochez la case « Certificat RDS » et cliquez sur Inscription.

Patientez pendant l’inscription du certificat.

Maintenant, nous possédons un certificat délivré à notre serveur « RDS10.LABO.local » par notre autorité de certification « LABO CA ».

Pour pouvoir sécuriser votre infrastructure RDS avec ce certificat, vous devez l’exporter : clic droit « Toutes les tâches – Exporter »

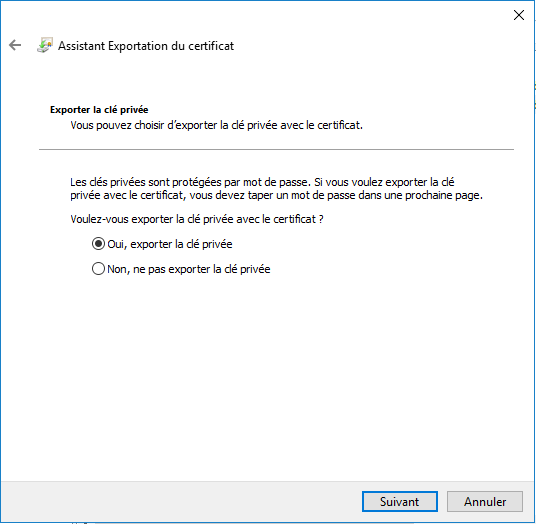

Comme nous avons autorisé l’exportation de la clé privée, sélectionnez l’option « Oui, exporter la clé privée ».

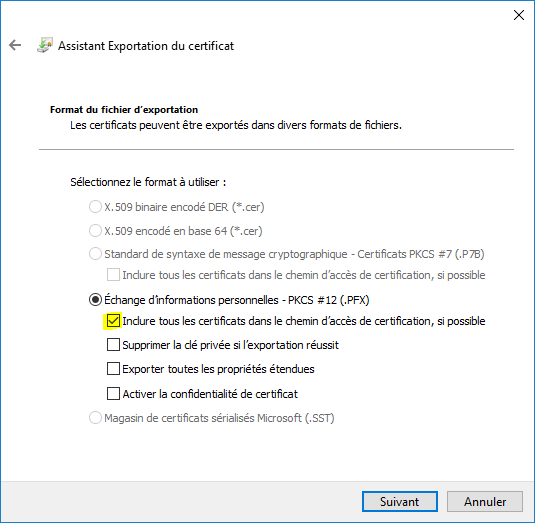

Sélectionnez « Echange d’informations personnelles – PKCS #12 (.PFX) » et cliquez sur Suivant.

Cochez : Inclure tous les certificats dans le chemin d’accès de certification …

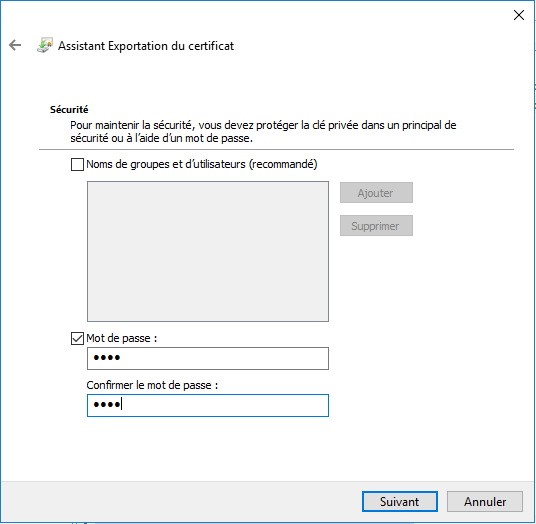

Indiquez un mot de passe pour sécuriser la clé privée qui sera exportée avec le certificat dans un fichier pfx.

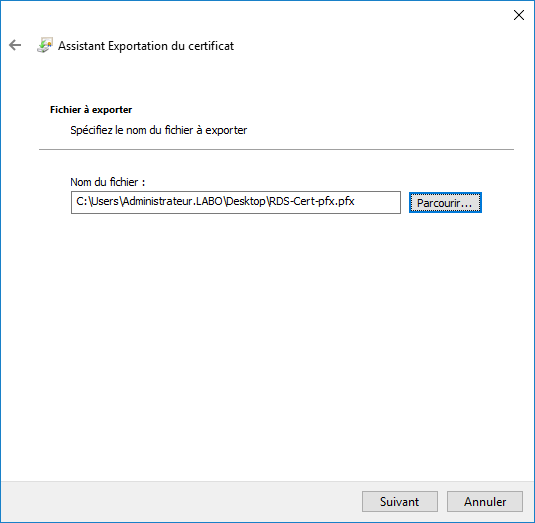

Cliquez sur « Parcourir » pour exporter votre certificat et nommez le « RDS-Cert-pfx »

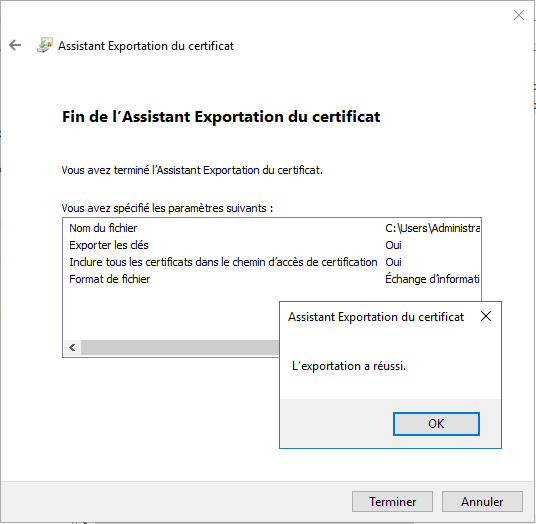

Le certificat à été exporté.

Toujours Sur le Serveur Bureau a Distance RDS (RDS10)

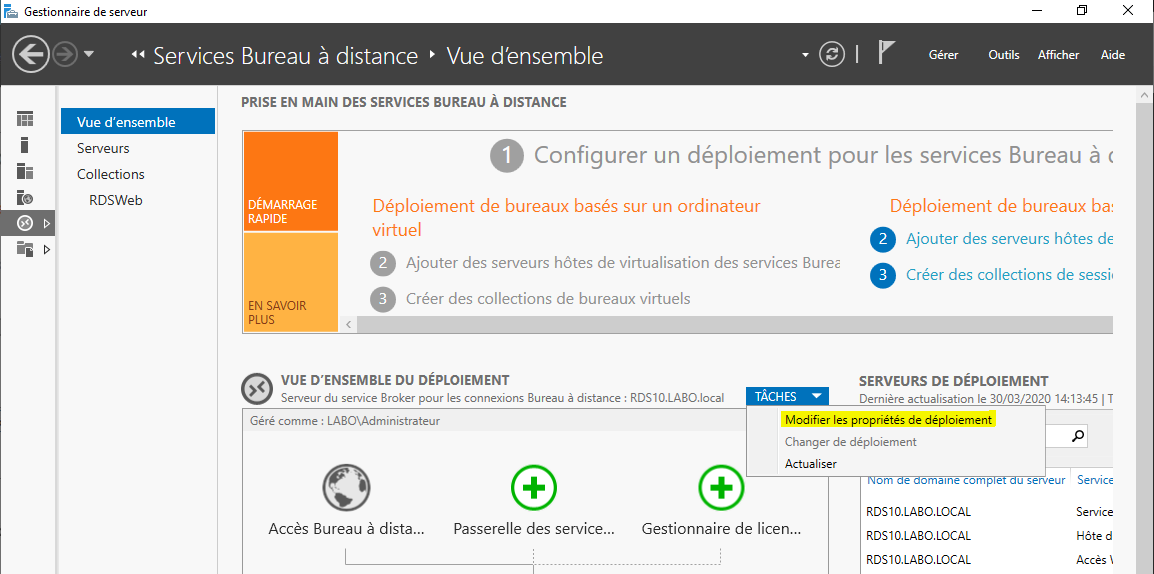

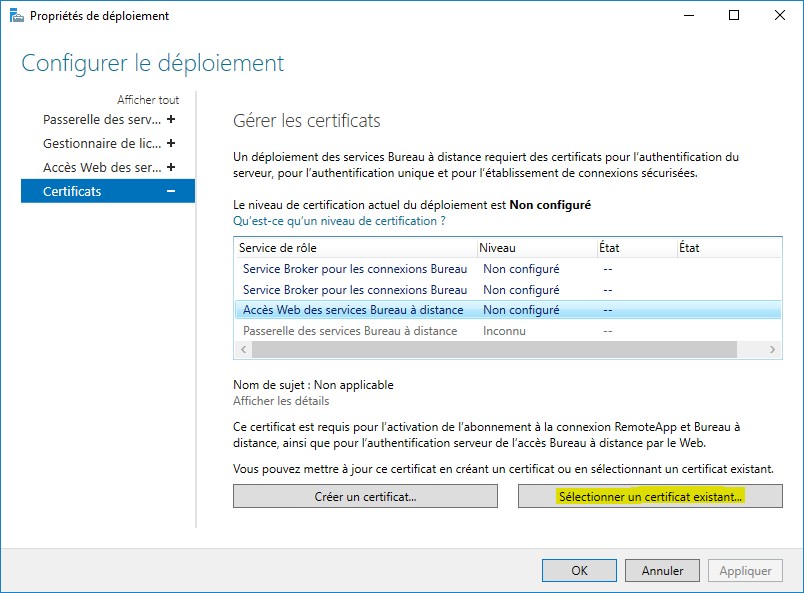

Maintenant qu’un certificat SSL est valide pour le serveur RDS, retournez dans le gestionnaire de serveur : Services Bureau à distance – Vue d’ensemble : Tâches – Modifier les propriétés de déploiement.

Les 3 services RDS sont installés sur le même serveur, donc nous utiliserons le même certificat pour ces 3 services.

Sélectionnez un service, puis cliquez sur « Sélectionner un certificat existant ».

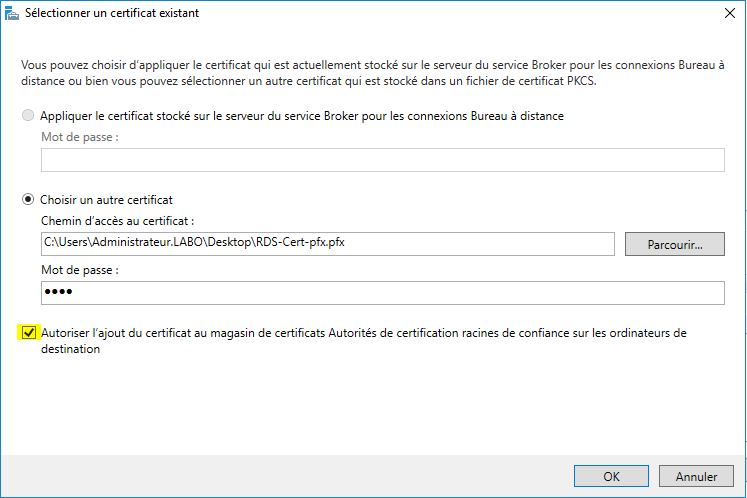

Sélectionnez « Choisir un autre certificat » et « Parcourir ».

Sélectionnez le certificat au format « .pfx » (RDS-Cert-pfx) exporté précédemment, puis renseignez le mot de passe indiqué lors de l’exportation.

Cochez la case « Autoriser l’ajout du certificat au magasin de certificats » (qui est obligatoire) et cliquez sur OK.

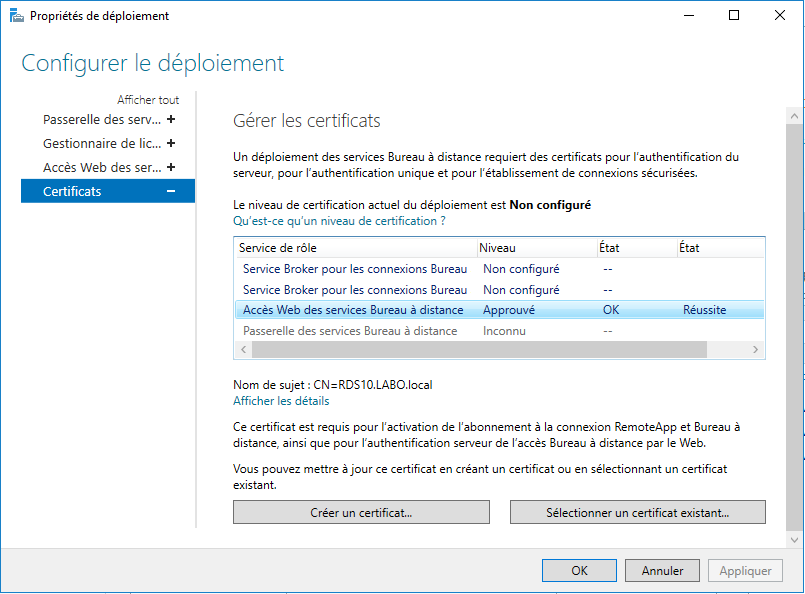

On ne peut ajouter qu’un certificat à la fois.

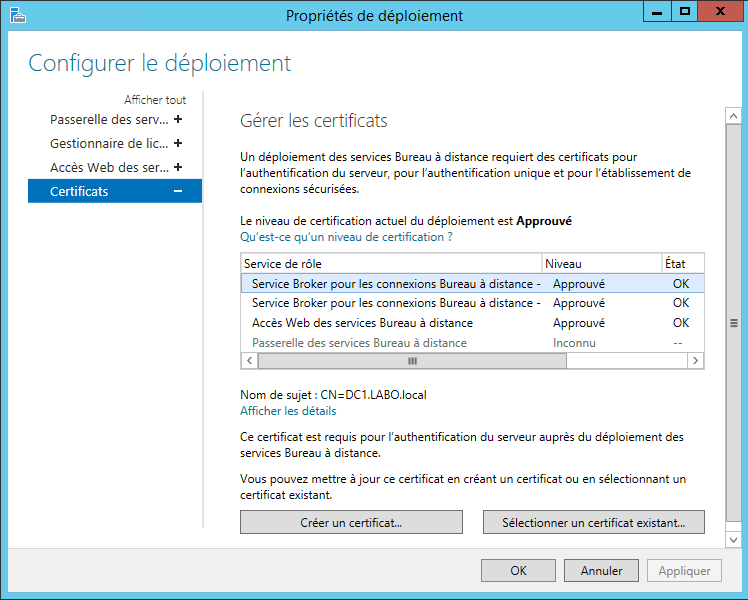

Cliquez sur Appliquer, puis recommencez l’opération pour les 2 autres services RDS.

Une fois fini, le niveau de certification du déploiement sera : Approuvé (sur les 3 services RDS)

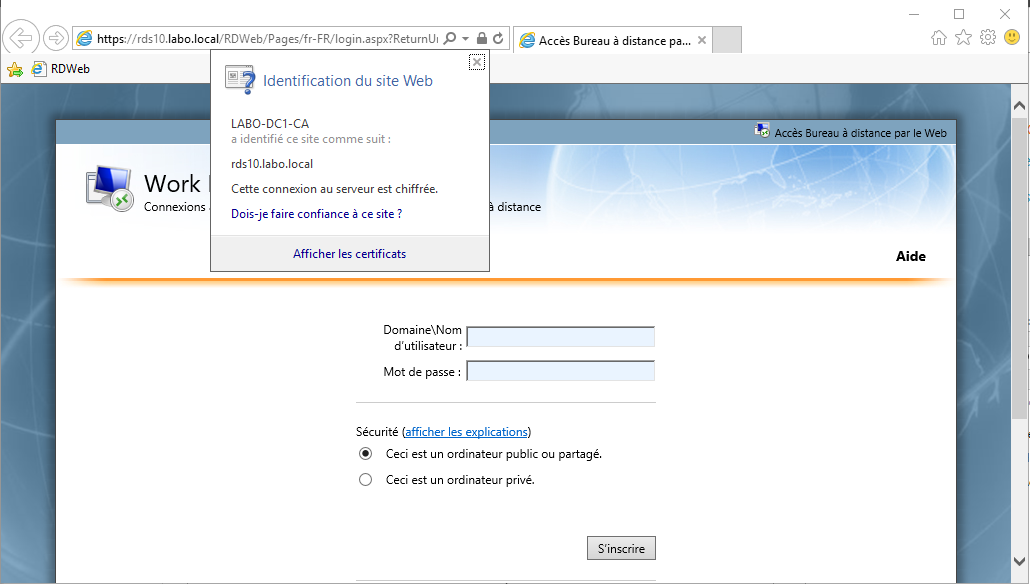

Test de l’accès web

Sur Internet Explorer ou Edge, saisir l’URL : https://rds10.labo.local/RDWeb

Si votre infrastructure RDS et votre autorité de certification sont bien configurées, vous pourrez accéder sans problème à l’accès web de votre infrastructure RDS.

Comme vous pouvez le voir, le certificat SSL émane bien de notre autorité de certification et ce certificat est considéré comme valide, car le certificat de notre autorité fait partie des autorités de certification de confiance sur nos postes clients.

Connectez-vous avec un compte Active Directory autorisé à utiliser votre collection de bureaux.

Exemple : LABO\Test10

Sur le Serveur Contrôleur de Domaine Active Directory (DC1)

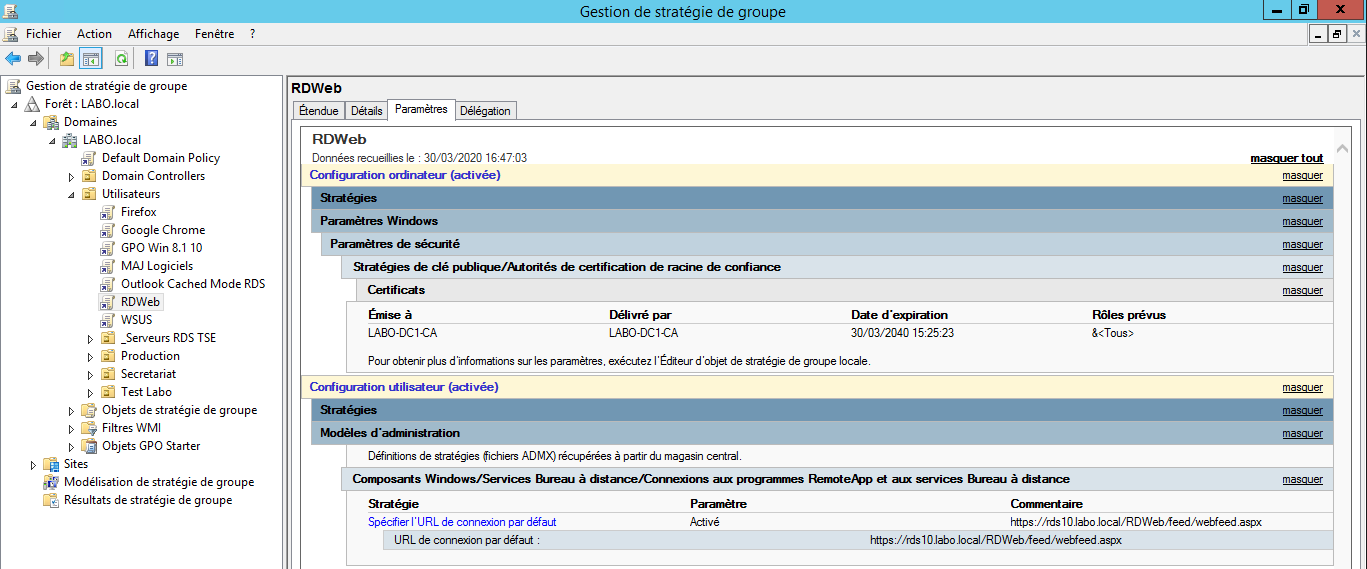

Création d’une GPO « RDWeb » pour déployer sur les ordinateurs et Utilisateurs du Domaine :

- le Certificat « Autorité de Certification Racine de Confiance » émanant du contrôleur de Domaine « DC1 »

- L’URL de connexion par défaut aux programmes RemoteApp et aux Services Bureau a Distance

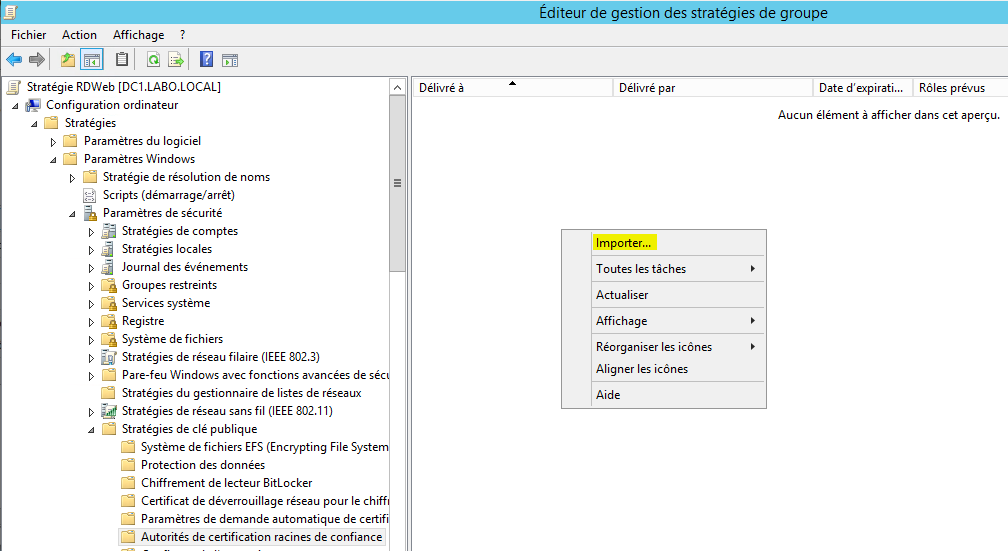

Importer le Certificat émanant du contrôleur de Domaine « DC1 »

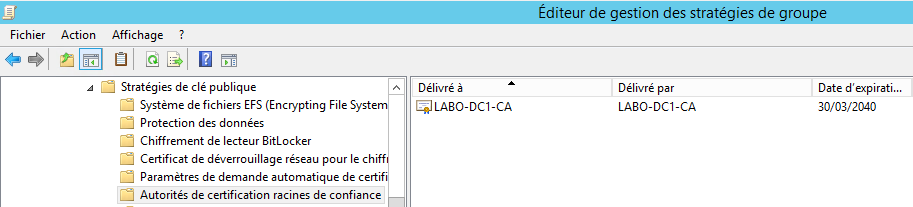

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégie de clé publique > Autorité de Certification Racine de Confiance

Clic droit, Importer

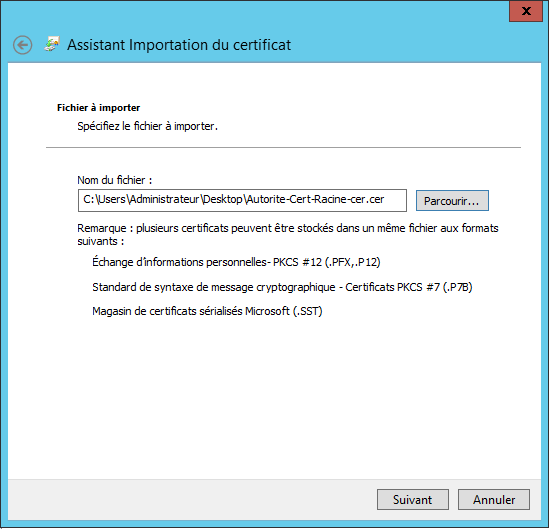

Cliquez sur « Parcourir » pour importer votre certificat nommé « Autorite-Cert-Racine-cer » émanant de « DC1 »

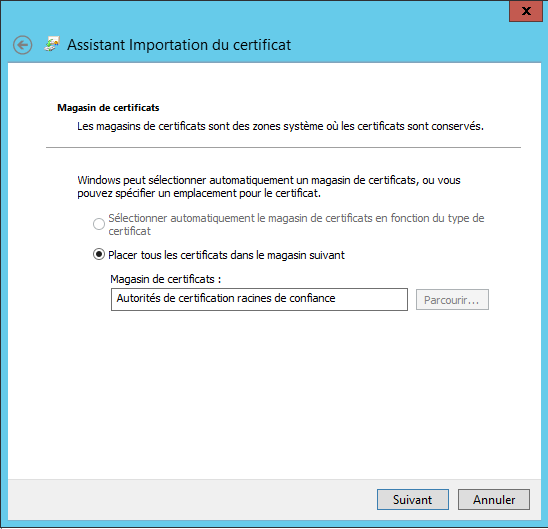

Laisser par Défaut : Autorité de Certification Racine de Confiance

Le certificat importé s’affiche au niveau des paramètres

Spécifiez l’URL de connexion par défaut aux programmes RemoteApp et aux Services Bureau a Distance

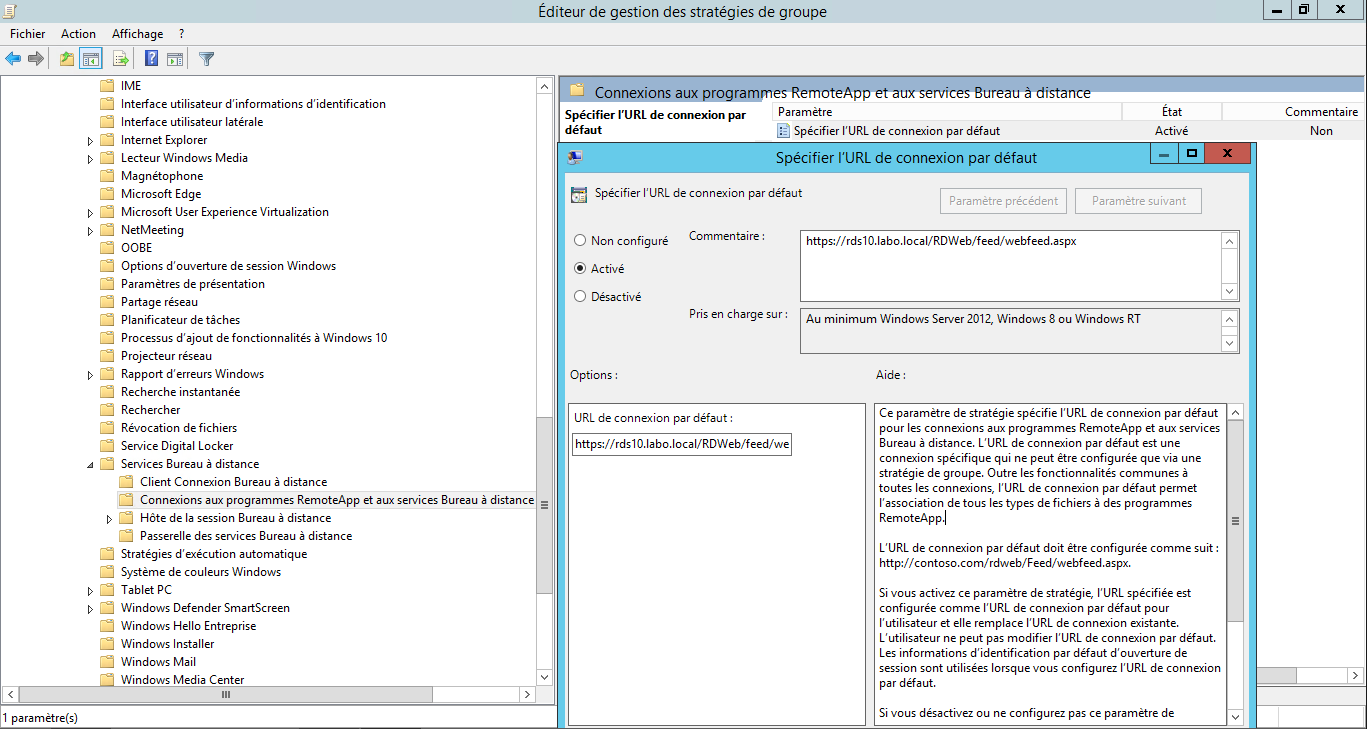

Configuration utilisateur / Stratégies / Modèles d’administration / Composants Windows / Services Bureau à distance / Connexions aux programmes RemoteApp et aux services Bureau à distance.

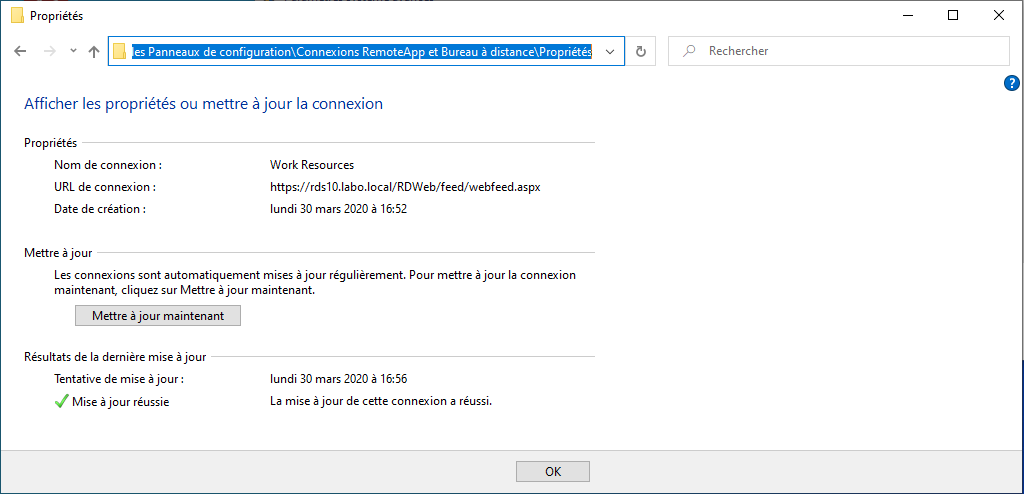

Activé et Spécifier l’URL : https://rds10.labo.local/RDWeb/Feed/webfeed.aspx

Les clients Windows 10, 8.1 (et ultérieurs) seront automatiquement configurés lors de la connexion d’un utilisateur de l’Active Directory.

Sur le Serveur Bureau a Distance RDS (RDS10)

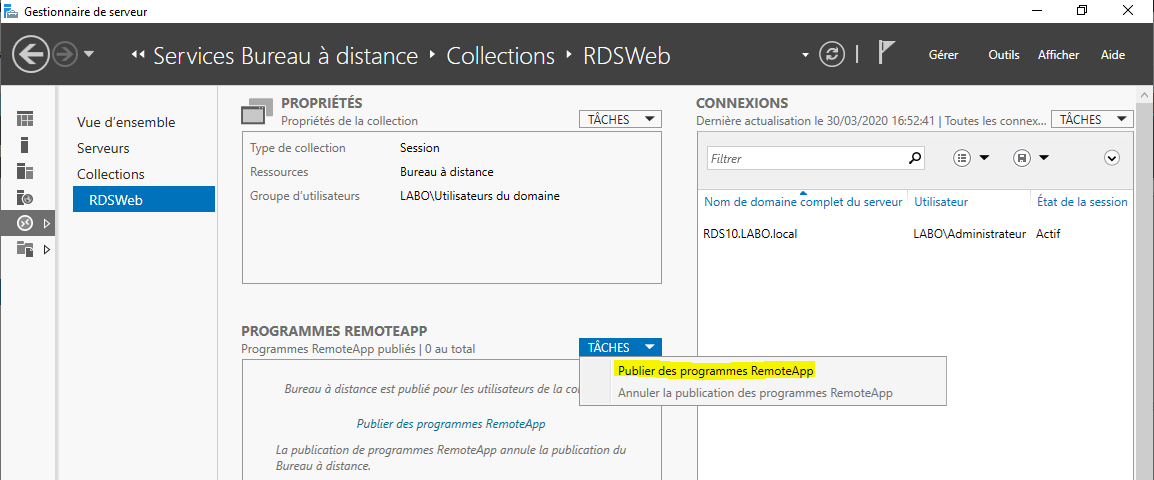

Dans la section « Programmes RemoteApp » de votre collection, cliquez sur : Tâches > Publier des programmes RemoteApp

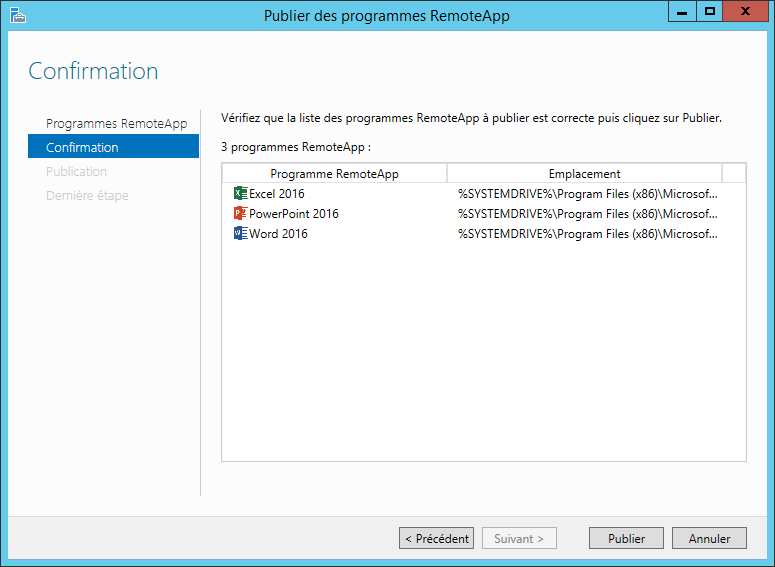

Sélectionnez les programmes « Excel », « Word » … puis cliquez sur Suivant.

Note : si le programme que vous souhaitez ajouter ne se trouve pas dans la liste, cliquez sur Ajouter.

Important : si vous possédez plusieurs serveurs hôte de session dans cette collection, n’oubliez pas d’installer les mêmes programmes et de les configurer de manière identique sur chacun d’eux. Sinon, votre utilisateur risque de se retrouver avec des programmes RemoteApp qui ne fonctionneront pas toujours (en fonction du serveur où il tombera).

Cliquez sur Publier.

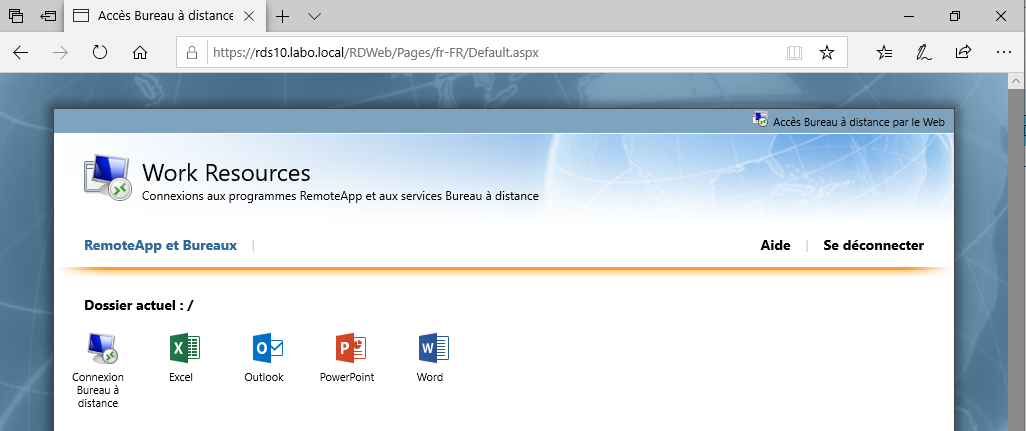

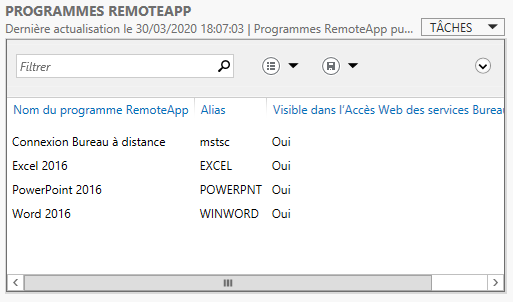

La collection contient 4 programmes RemoteApp qui par défaut sont visibles dans l’accès web dans » Work Resources »

Résultats sur poste Client

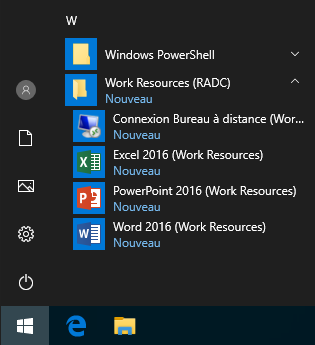

Les programmes RemoteApp « Work Resources » sont disponibles dans le menu démarrer

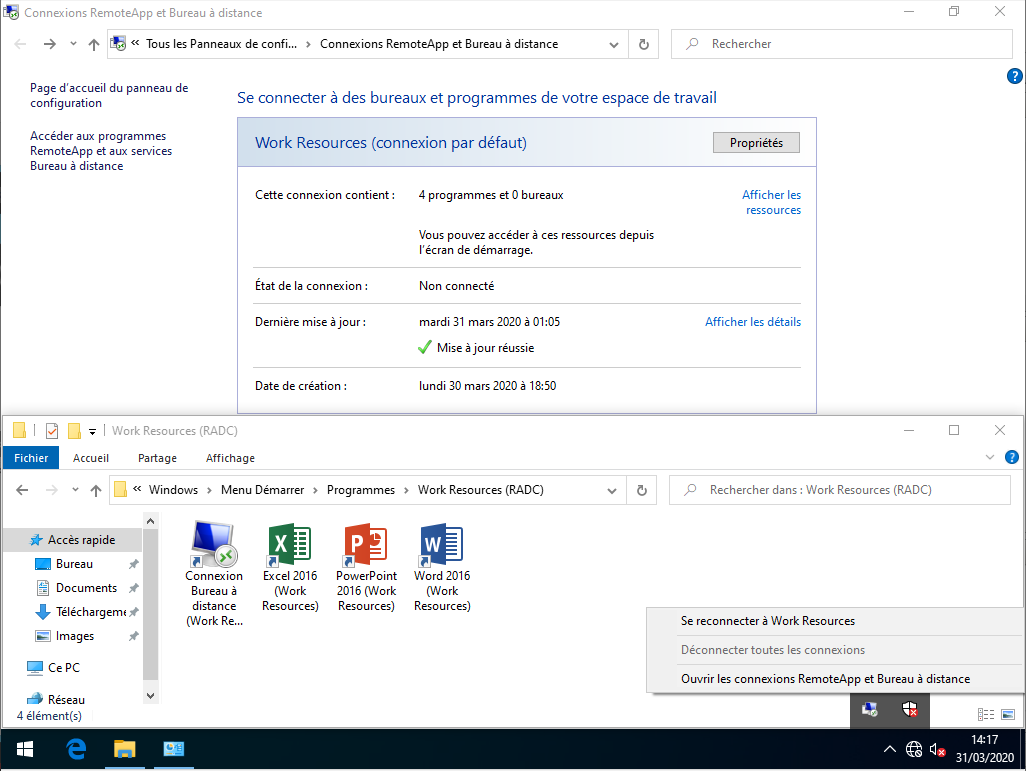

Une icône supplémentaire a fait son apparition dans la barre des tâches.

La fenêtre « Connexions RemoteApp et Bureau à distance » s’affiche. La connexion est déjà configurée (grâce aux stratégies de groupes GPO).

Accès Web sur Internet Explorer ou Edge, saisir l’URL : https://rds10.labo.local/RDWeb